Sederhana Langkah: Instal & Konfigurasi ADFS di Windows Server 2012 R2

Federasi Active Directory Services (AD S) di Windows Server 2012 R2 OS memberikan fleksibilitas bagi organisasi yang ingin memungkinkan pengguna untuk log on ke aplikasi yang terletak pada jaringan lokal, di sebuah perusahaan mitra, atau layanan online.

Dengan ADFS, perusahaan Anda dapat mengelola account pengguna sendiri, dan pengguna hanya perlu mengingat satu set kredensial.

Namun, mereka kredensial dapat memberikan akses ke berbagai aplikasi, yang biasanya terletak di lokasi yang berbeda.

ADFS memenuhi standar layanan Web umum, sehingga memungkinkan interoperabilitas dengan solusi identitas federasi yang vendor lain memberikan.

AD FS membahas berbagai skenario bisnis di mana mekanisme otentikasi yang biasa digunakan dalam sebuah organisasi tidak bekerja.

More info & membaca: http://technet.microsoft.com/en-us/windowsserver/dd448613.aspx

Untuk ADFS demo dasar ini, saya menggunakan VM saya sebelumnya yang kontroler domain saya (DC1), server anggota (SVR1) dan 1 jendela 8.1 client PC ...

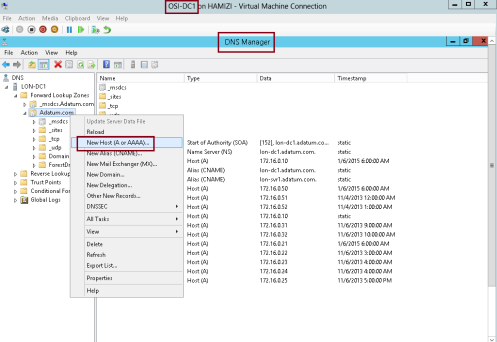

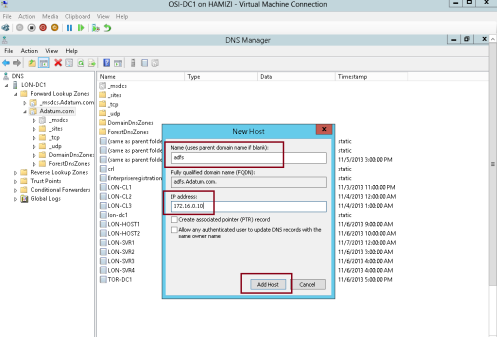

1 - Buat catatan DNS untuk AD FS

1 - Pada kontroler Domain (DC1) server, DNS konsol terbuka dan menambahkan host baru ...

2 - Pada kotak Host Baru, jenis adfs, di kotak alamat IP, jenis 172.16.0.10, dan kemudian klik Tambah Host ...

3 - Kemudian klik OK ...

** Sebelum kita melanjutkan, pastikan Anda membuat pengguna AD baru yang disebut adfsService ...

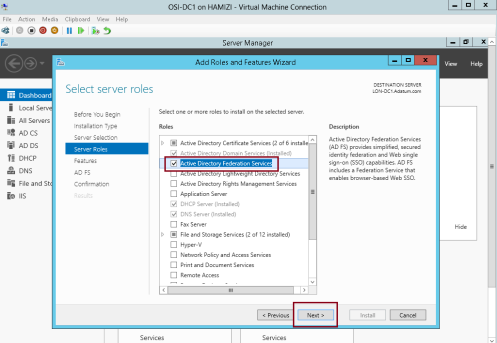

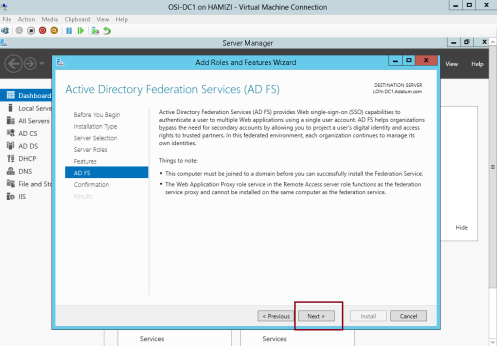

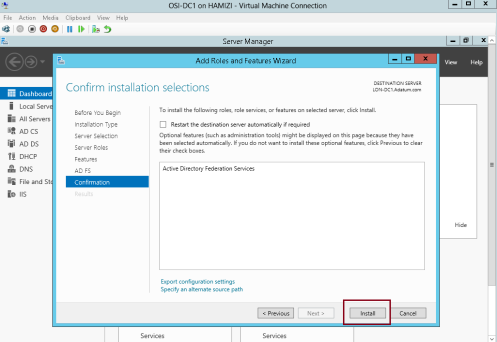

2 - Instal AD FS

1 - Masih pada DC1 server domain, server manajer terbuka, klik Add Roles dan Fitur, lanjutkan langkah sampai Anda mendapatkan Pilih peran server antarmuka, dan kemudian klik Active Directory Federation Services, kemudian lanjutkan dengan berikutnya ...

2 - Di Pilih fitur antarmuka, klik Next ...

3 - Pada Active Directory Federation Services (AD FS) interface, klik Next ...

4 - kemudian klik Install ...

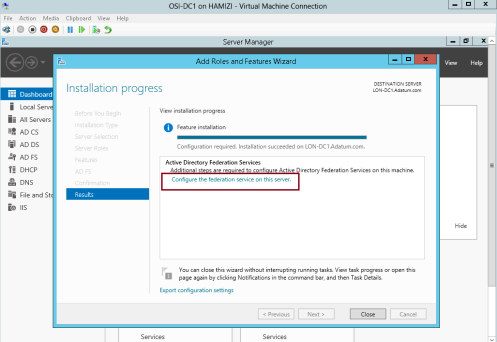

5 - Setelah instalasi selesai, klik Konfigurasi layanan federasi di server ini ...

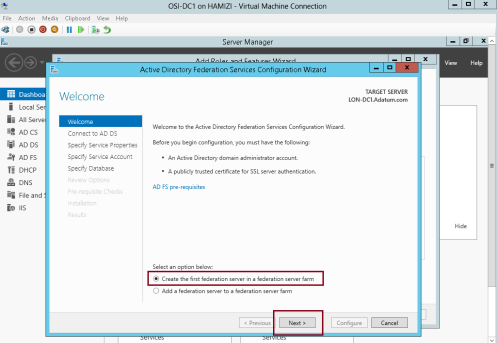

3 - Konfigurasi AD FS

1 - pada interface Selamat datang, klik Create server federasi pertama dalam server farm federasi, dan kemudian klik Berikutnya ...

2 - Pada Connect untuk antarmuka Active Directory Domain Services, dilanjutkan dengan Next ...

3 - Pada antarmuka Tentukan Layanan Properties, di kotak Sertifikat SSL, pilih adfs.adatum.com ...

** Dalam Federasi Layanan kotak Display, ketik Organisasi Adatum, dan kemudian klik Berikutnya ...

4 - Di Tentukan antarmuka Layanan Akun, klik Gunakan domain pengguna akun yang sudah ada atau kelompok Akun Managed Service dan kemudian pilih adfs pengguna yang Anda buat sebelumnya, dan kemudian klik berikutnya ...

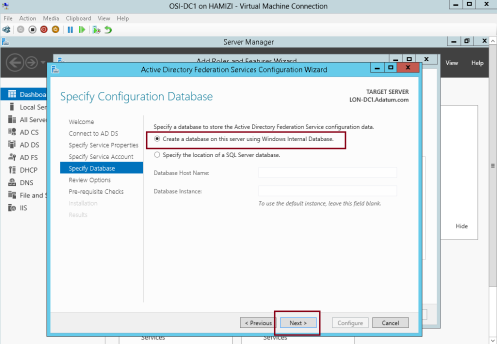

5 - Pada Tentukan Konfigurasi Database antarmuka, klik Buat database di server ini menggunakan Windows internal Database, dan kemudian klik Berikutnya ...

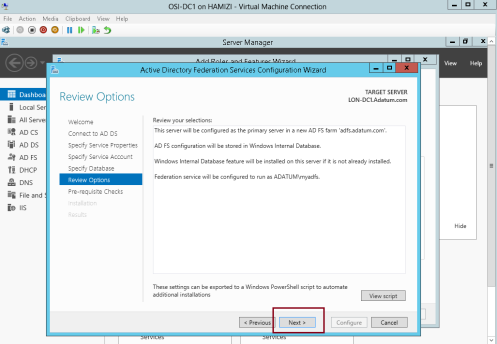

6 - Pada antarmuka Ulasan Options, klik Next ...

7 - Pada antarmuka Cek Pra-syarat, memverifikasi bahwa semua prasyarat lulus dan kemudian klik Configure ...

8 - Pada antarmuka Hasil, klik Tutup ...

** Harap perhatikan bahwa sertifikat adfs.adatum.com telah dikonfigurasikan untuk tugas ini. Di lingkungan Anda sendiri, Anda perlu untuk mendapatkan sertifikat ini.

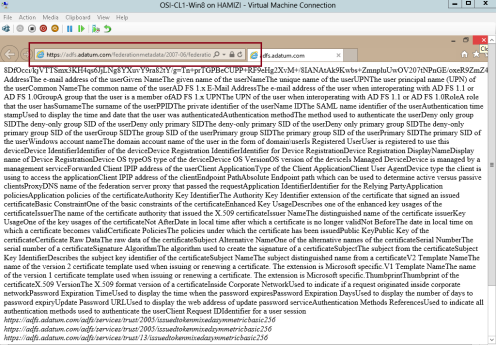

9 - untuk memverifikasi fungsi ADFS, log in ke Windows 8.1 client PC sebagai pengguna AD, dan terbuka IE dan Jenis: https://adfs.adatum.com/federationmetadata/2007-06/federationmetadata.xml, dan kemudian verifikasi bahwa beban berkas berhasil ...

4 - Konfigurasi sertifikat untuk aplikasi

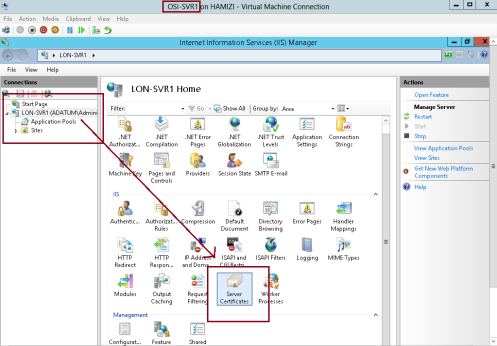

1 - Sekarang beralih ke SVR1 server dan terbuka Informasi Internet Services (IIS) Manager dan kemudian buka Server

Sertifikat ...

Sertifikat ...

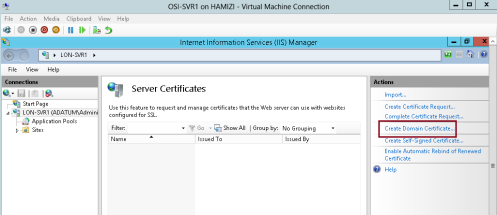

2 - kemudian klik Create Sertifikat Domain ...

3 - Dalam antarmuka Buat Sertifikat pada Nama Properti Distinguished, masukkan informasi berikut (silahkan lihat snapshot), kemudian klik Next ...

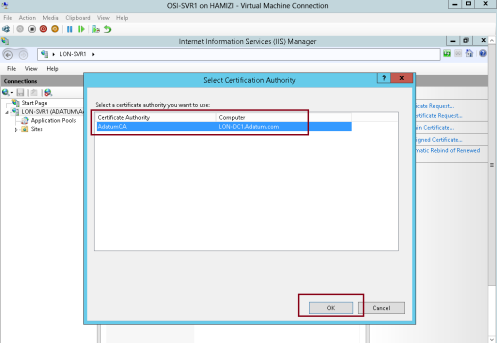

4 - Pada antarmuka Otoritas Sertifikasi Online, klik Pilih ...

5 - klik AdatumCA, dan kemudian klik OK ...

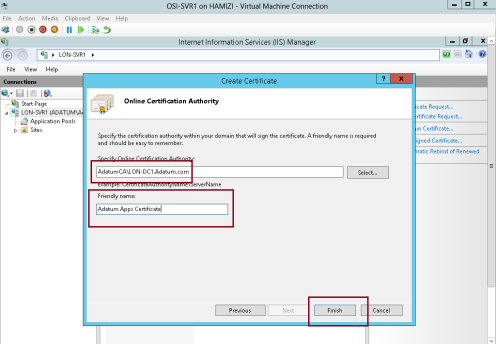

6 - Pada antarmuka Otoritas Sertifikasi Online, di kotak nama Ramah, ketik Adatum Apps sertifikat, lalu klik Finish ...

7 - Dalam IIS Manager, memperluas Situs, klik Situs Web standar, dan kemudian klik Bindings ...

8 - Dalam antarmuka Site Bindings, klik Add ...

9 - Di Tambah Situs Binding antarmuka, di kotak Type, pilih https, kemudian di kotak sertifikat SSL, pilih Adatum Apps Sertifikat, dan kemudian klik OK ...

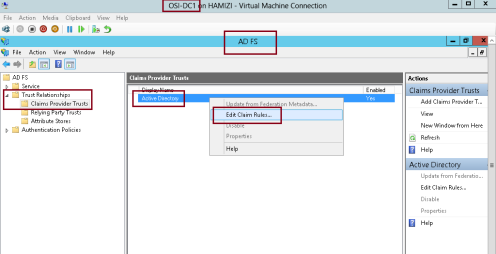

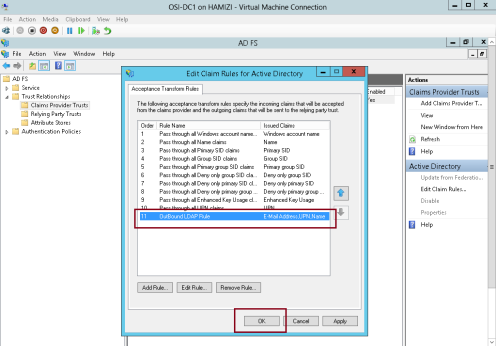

5 - Konfigurasi Active Directory klaim-provider kepercayaan

1 - Beralih ke server DC1, dan terbuka AD FS Manajemen, memperluas Kepercayaan Hubungan, lalu klik Klaim Provider

Trust, di panel tengah, klik kanan Active Directory, dan kemudian klik Edit Aturan Klaim ...

Trust, di panel tengah, klik kanan Active Directory, dan kemudian klik Edit Aturan Klaim ...

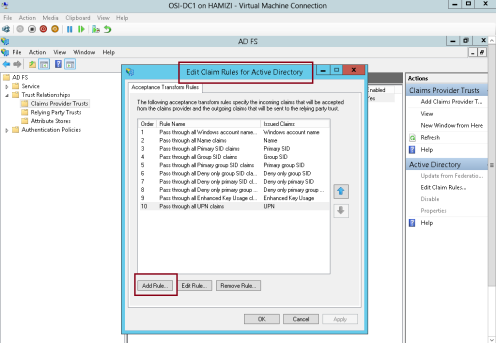

2 - Di Edit Klaim Aturan untuk antarmuka Active Directory, pada Penerimaan Transform tab Aturan, klik Add Rule ...

3 - Pada kotak Template aturan Klaim, pilih Kirim LDAP Atribut sebagai Klaim, dan kemudian klik Berikutnya ...

4 - Pada antarmuka Configure Rule, di kotak nama aturan Klaim, jenis Outbound LDAP Rule, maka dalam daftar drop-down Atribut Store, pilih Active Directory.

** Dalam Pemetaan LDAP atribut untuk keluar bagian jenis klaim, pilih nilai berikut dan kemudian klik Finish:

5 - Lalu klik OK ...

6 - Konfigurasi aplikasi untuk mempercayai klaim yang masuk

1 -Switch ke server SVR1, dan kemudian buka Windows Identity Yayasan Federasi Utilitas konsol ....

2 - Pada Selamat datang di antarmuka Federasi Utilitas Wizard, di kotak lokasi konfigurasi aplikasi, jenis C: \ inetpub \ wwwroot \ AdatumTestApp \ web.config untuk lokasi file sampel web.config ...

** Dalam Aplikasi URI kotak, ketik https://lon-svr1.adatum.com/AdatumTestApp/untuk menunjukkan jalan ke aplikasi sampel yang akan mempercayai klaim yang masuk dari server federasi, dan kemudian klik Next untuk melanjutkan ...

3 - Pada halaman Security Token Service, klik Gunakan STS yang ada, di STS WS-Federation dokumen metadata kotak lokasi, jenis https://adfs.adatum.com/federationmetadata/2007-06/federationmetadata.xml , lalu klik berikutnya untuk melanjutkan ...

4 - Pada STS menandatangani antarmuka kesalahan sertifikat rantai validasi, klik Nonaktifkan rantai sertifikat validasi, dan kemudian klik Berikutnya ...

5 - Pada Keamanan antarmuka enkripsi tanda, klik ada enkripsi, dan kemudian klik Berikutnya ...

6 - Pada antarmuka klaim Ditawarkan, klik Next ...

7 - dan kemudian klik Finish dan OK ...

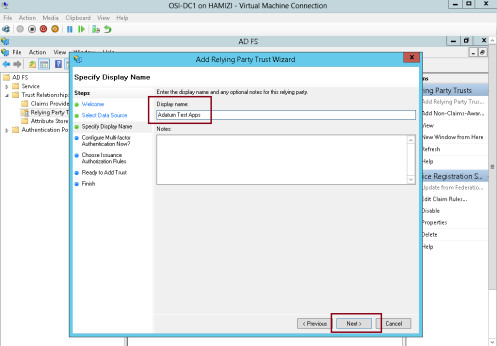

7 - Konfigurasi kepercayaan mengandalkan pihak untuk aplikasi klaim-sadar

1 - Sekarang beralih ke DC1 domain server, di konsol ADFS, klik kanan Bergantung Partai Trusts, dan kemudian klik Add Mengandalkan Partai Dipercaya ...

2 - pada interface Welcome, klik Start ...

3 - Pada antarmuka Pilih Sumber Data, klik Impor data tentang partai mengandalkan dipublikasikan secara online atau pada jaringan lokal ...

** Di alamat Federasi Metadata (nama host atau URL) kotak, jenis https://lonsvr1.adatum.com/adatumtestapp/ , dan kemudian klik Berikutnya. Ini mendownload metadata dikonfigurasi dalam tugas sebelumnya ...

4 - Berikutnya di kotak Nama tampilan, jenis Adatum Uji Apps, dan kemudian klik Berikutnya ...

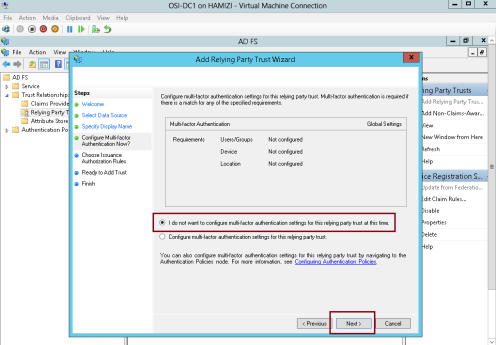

5 - Pada Konfigurasi Multi-faktor otentikasi Sekarang antarmuka, klik Saya tidak ingin mengkonfigurasi multifaktor

pengaturan otentikasi untuk mengandalkan ini kepercayaan pihak saat ini, dan kemudian klik Berikutnya ...

pengaturan otentikasi untuk mengandalkan ini kepercayaan pihak saat ini, dan kemudian klik Berikutnya ...

6 - Di Penerbitan Aturan Otorisasi antarmuka Pilih, klik Izin semua pengguna untuk mengakses pihak mengandalkan ini, dan kemudian klik Berikutnya ...

7 - Di Siap Tambah Kepercayaan antarmuka, klik Next ...

8 - Pada antarmuka Finish, klik Tutup ...

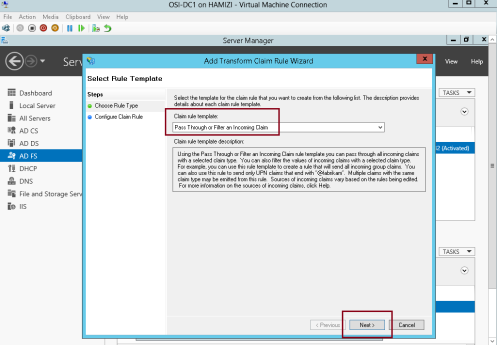

8 - Konfigurasi aturan klaim atas kepercayaan mengandalkan pihak

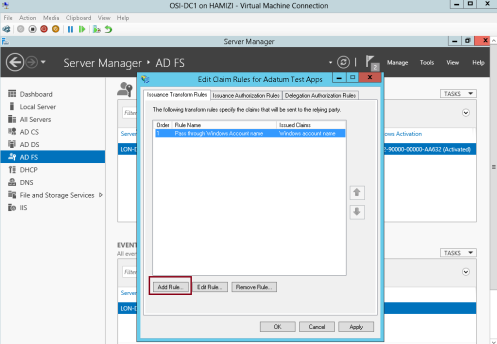

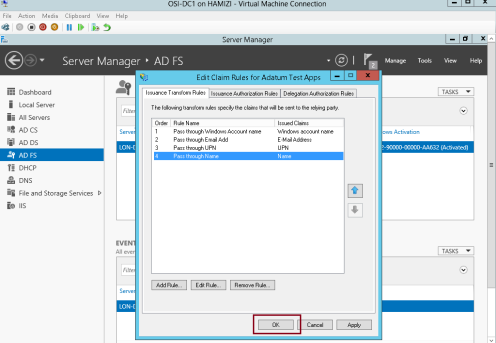

1 - masih di DC1 domain server, dalam Peraturan Ubah Klaim untuk Adatum Uji Apps antarmuka, pada Penerbitan Transform tab Aturan, klik Add Rule ...

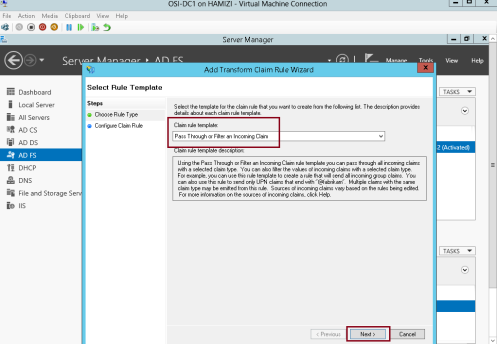

2 - Pada kotak Template aturan Klaim, pilih Lulus Melalui atau Filter Klaim masuk, dan kemudian klik Berikutnya ...

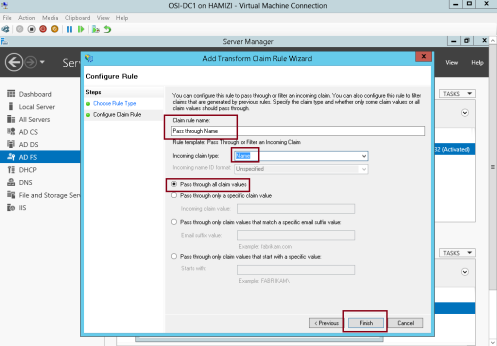

3 - Pada kotak nama aturan Klaim, jenis Lulus melalui Windows nama akun ...

** Pada jenis klaim daftar drop-down masuk, klik nama account Windows, dan kemudian klik Finish ...

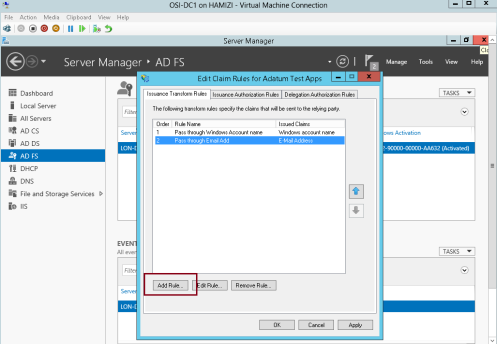

4 - Pada Penerbitan Transform tab Aturan, klik Add Rule ...

5 - Pada kotak Template aturan Klaim, pilih Lulus Melalui atau Filter Klaim masuk, dan kemudian klik Berikutnya ...

6 - Pada kotak nama aturan Klaim, jenis Melewati E-Mail ...

** Pada jenis klaim daftar drop-down masuk, klik E-Mail, lalu klik Finish ...

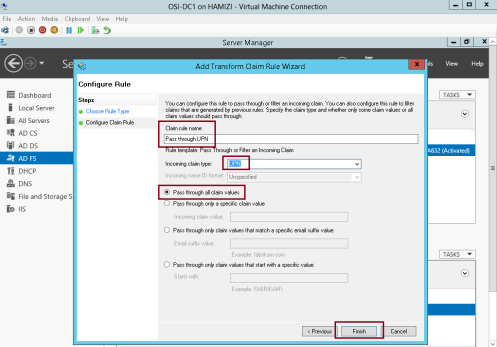

7 - Pada Penerbitan Transform tab Aturan, klik Add Rule ...

8 - Pada kotak Template aturan Klaim, pilih Lulus Melalui atau Filter Klaim masuk, dan kemudian klik Berikutnya ...

9 - Pada kotak nama aturan Klaim, jenis Melewati UPN ...

** Pada jenis klaim daftar drop-down masuk, klik UPN, dan kemudian klik Finish ...

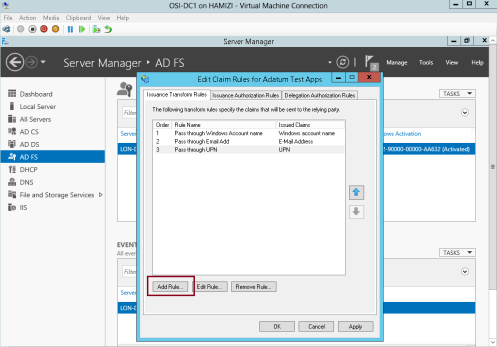

10 - Pada Penerbitan Transform tab Aturan, klik Add Rule ...

11 - Pada kotak Template aturan Klaim, pilih Lulus Melalui atau Filter Klaim masuk, dan kemudian klik Berikutnya ...

12 - Dalam Nama aturan Klaim, jenis Melewati Nama ...

** Pada jenis klaim daftar drop-down masuk, klik Nama, lalu klik Finish ...

13 - Lalu klik OK ...

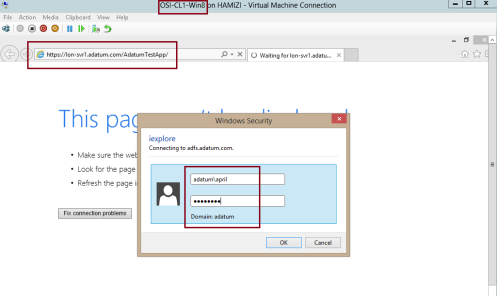

14 - Sekarang beralih ke Windows 8.1 PC Client, login sebagai pengguna domain dan kemudian buka IE, kemudian ketik https: // bujur svr1.adatum.com/AdatumTestApp/...

** Perhatikan bahwa jendela Windows Security akan muncul keluar, kemudian masuk sebagai pengguna domain ...

15 - memverifikasi bahwa informasi klaim adalah display ....

9 - Configure IE untuk lulus kredensial lokal untuk aplikasi secara otomatis

1 - Masih dalam Windows 8.1 client PC IE, kemudian buka Internet Options ...

** Di Internet antarmuka Options Properties, klik tab Security, klik intranet lokal, lalu klik Situs ...

2 - Dalam antarmuka intranet lokal, klik Advanced ...

3 - Dalam antarmuka intranet lokal, dalam Tambahkan situs ini ke zona kotak, masukkan https://adfs.adatum.com dan https://lon-svr1.adatum.com, dan kemudian klik Tutup, dan klik OK dua kali ...

4 - Kemudian di IE, jenis https://lon-svr1.adatum.com/AdatumTestApp/ , melihat bahwa Anda tidak diminta untuk kredensial ...

Itu semua untuk saat ini, kami telah berhasil diinstal dan dikonfigurasi ADFS, dan diverifikasi bahwa itu berfungsi dengan

melihat isi file FederationMetaData.xml. Kami juga telah berhasil dikonfigurasi ADFS untuk mendukung otentikasi untuk aplikasi ...

melihat isi file FederationMetaData.xml. Kami juga telah berhasil dikonfigurasi ADFS untuk mendukung otentikasi untuk aplikasi ...

Tidak ada komentar:

Posting Komentar