Langkah-Langkah Penguatan Keamanan Teratas untuk Proxmox VE 9

Proxmox VE 9 adalah versi terbaru dari Proxmox VE Server yang kini telah tersedia secara umum. Banyak yang kini mempertimbangkan untuk meningkatkan instans Proxmox VE 8.x mereka ke versi 9. Namun, selain fitur dan kemampuan baru, Anda perlu memastikan server Proxmox VE 9 Anda aman. Awalnya, semuanya cukup baik, tetapi belum tentu aman untuk setiap lingkungan produksi atau bahkan untuk penggunaan di laboratorium rumahan. Ada beberapa langkah tambahan yang dapat mengurangi potensi serangan secara signifikan. Mari kita lihat langkah-langkah penguatan keamanan untuk Proxmox VE 9 yang mungkin perlu Anda lakukan.

Akses SSH yang aman

Seperti sistem operasi berbasis Linux lainnya yang dapat diakses melalui SSH, ini adalah area yang harus Anda perketat dan kunci karena sebagian besar penyerang akan berfokus pada brute force SSH untuk membobol server. Akses SSH memang praktis untuk server berbasis Linux Anda, tetapi jelas merupakan risiko keamanan jika tidak diamankan dengan baik.

Rekomendasi praktik terbaik untuk server Proxmox VE 9 dan Linux secara umum adalah menonaktifkan akses SSH untuk root dan membuat pengguna biasa dengan hak akses sudo untuk membuat koneksi. Selain itu, beralihlah dari autentikasi kata sandi ke autentikasi berbasis kunci SSH.

Otentikasi berbasis kunci adalah cara yang jauh lebih aman untuk mengautentikasi ke server Proxmox VE 9 Anda. Anda dapat mengedit berkas berikut dan membuat perubahan di bawah ini.

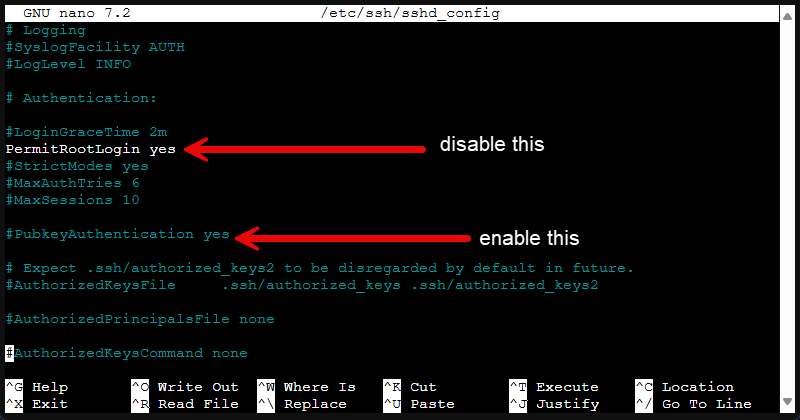

Pada node Proxmox Anda, edit /etc/ssh/sshd_config dan atur:

PermitRootLogin no

PasswordAuthentication noLalu mulai ulang layanan SSH.

service ssh restartAnda juga bisa mempertimbangkan untuk mengubah port SSH default ke port non-standar. Namun, dengan tersedianya alat peretasan dan pemindaian, ditambah AI, keamanan melalui ketidakjelasan bukanlah pengganti autentikasi berbasis kunci. Mungkin itu hanya akan menghemat waktu Anda.

Untuk melindungi diri dari upaya brute force, alat seperti Fail2ban dapat memantau dan memblokir upaya login yang berulang kali gagal. Untuk panduan langkah demi langkah, Proxmox mendokumentasikan konfigurasi SSH dalam panduan admin Proxmox VE .

Aktifkan dan konfigurasikan firewall Proxmox

Alat lain yang kami miliki dengan Proxmox adalah firewall Proxmox. Firewall untuk PVE memiliki pengaturan yang dapat diterapkan di tingkat pusat data dan tingkat node. Ini memberi Anda kendali yang cukup ketat atas node Anda dan bagaimana mereka dapat berkomunikasi di tingkat jaringan.

Jenis kebijakan apa yang mungkin efektif? Aturan praktis yang banyak diterapkan adalah mengonfigurasi kebijakan tolak-semua default, lalu hanya memasukkan port dan layanan yang Anda butuhkan ke dalam daftar putih. Namun, berhati-hatilah dengan kebijakan tolak-semua. Minimal, Anda perlu memasukkan:

- Antarmuka web Proxmox (8006/TCP)

- Komunikasi cluster (seperti port corosync)

- Protokol penyimpanan (NFS, iSCSI, CIFS), dan SSH.

Semua yang lain harus diblokir. Untuk klaster, Anda dapat menerapkan aturan secara global di tingkat pusat data. Kemudian, timpa atau perluas di tingkat node jika diperlukan. Penggunaan grup akan memudahkan penerapan aturan firewall di seluruh node di lab atau produksi Anda.

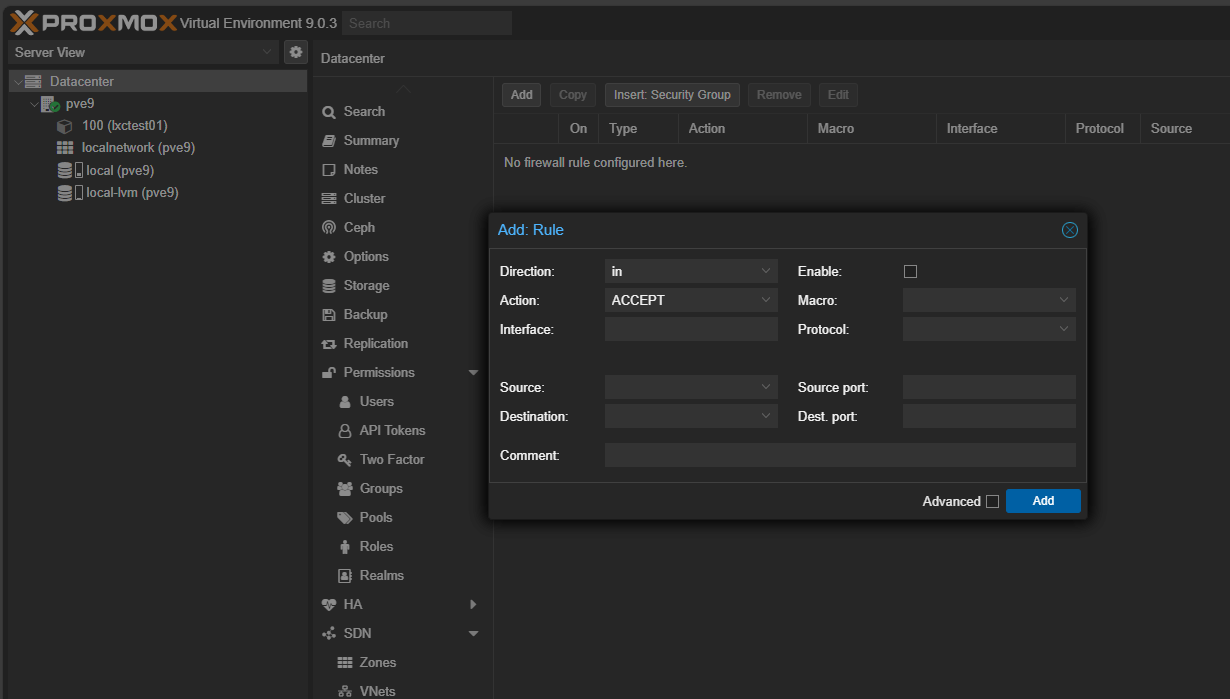

Navigasi ke Pusat Data > Firewall > Tambahkan untuk menambahkan aturan firewall baru atau di tingkat host di PVEHost > Firewall > Tambahkan .

Proxmox menyediakan referensi firewall terperinci yang layak ditinjau jika Anda belum pernah bekerja dengan firewall bawaan sebelumnya.

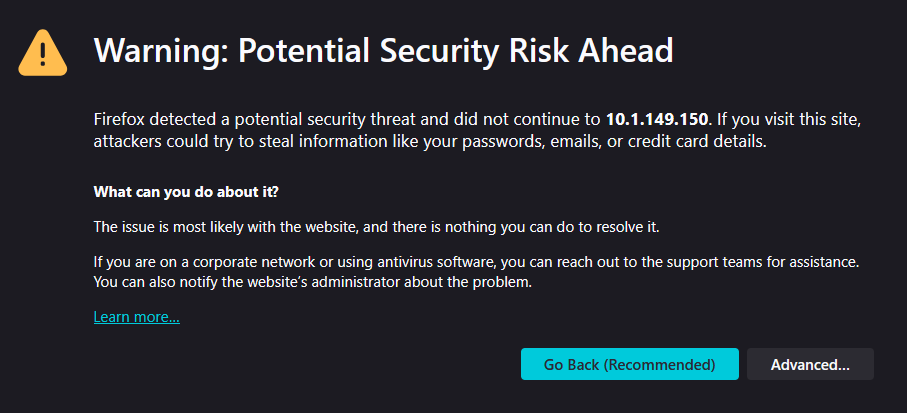

Lindungi Antarmuka web Anda dengan sertifikat SSL yang tepat

Salah satu keunggulan Proxmox adalah SSL-nya sudah aktif sejak awal di port antarmuka web default 8006. Namun, ini adalah sertifikat yang ditandatangani sendiri yang ditambahkan saat instalasi. Untuk sistem produksi atau node lab rumah "produksi", Anda harus menggantinya dengan sertifikat dari Otoritas Sertifikat (CA) tepercaya. Memiliki sertifikat tepercaya membantu Anda memastikan bahwa Anda terhubung ke titik akhir yang Anda harapkan.

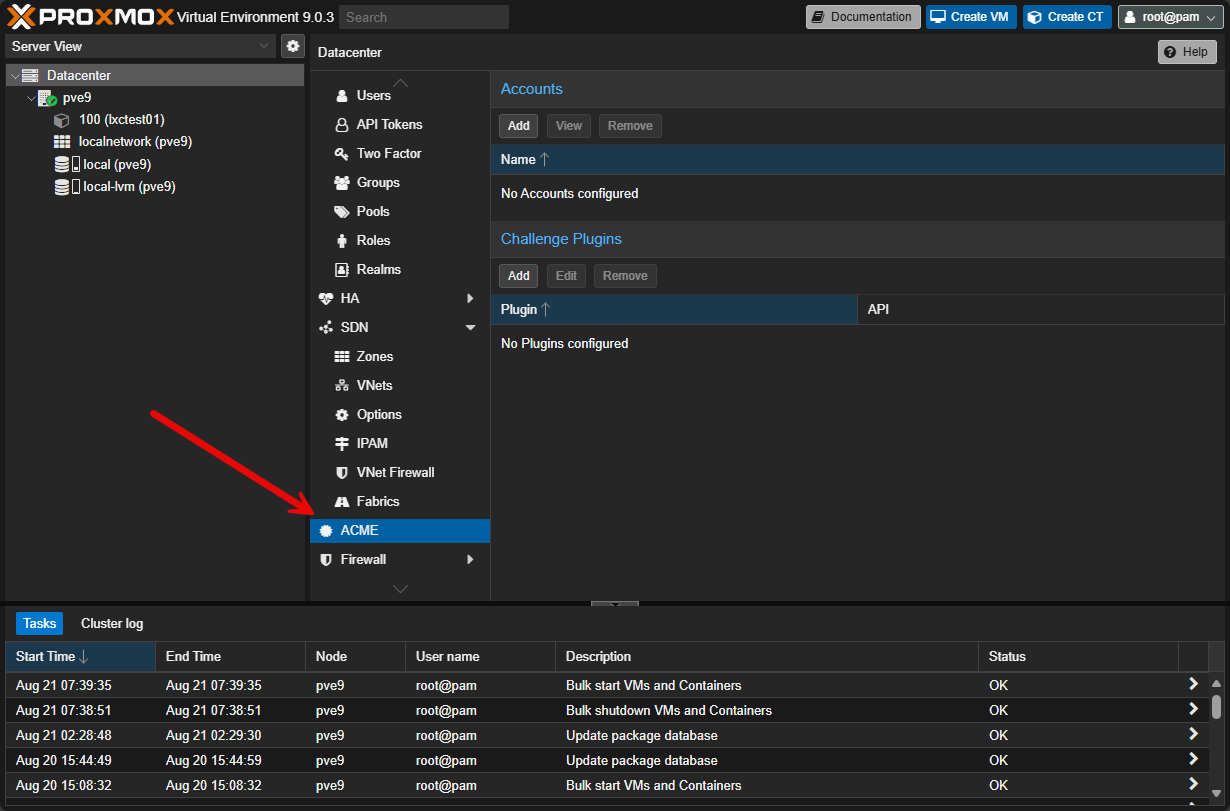

Dukungan Let's Encrypt sudah terintegrasi dengan Proxmox dan dapat ditambahkan langsung ke GUI di sini: Pusat Data > ACME . Jika node Proxmox VE 9 Anda terhubung melalui udara tanpa koneksi internet, Anda dapat menggunakan metode DNS challenge .

Opsi lain yang bisa Anda pertimbangkan adalah menempatkan proxy terbalik seperti Nginx atau Traefik di depan klaster. Ini akan memungkinkan Anda mengotomatiskan dan mengelola sertifikat TLS di satu tempat untuk semua node Anda dan memiliki kebijakan TLS yang baik. Proksi juga dapat melakukan hal-hal lain seperti pembatasan kecepatan, WAF, dll.

Terapkan autentikasi kuat dengan 2FA

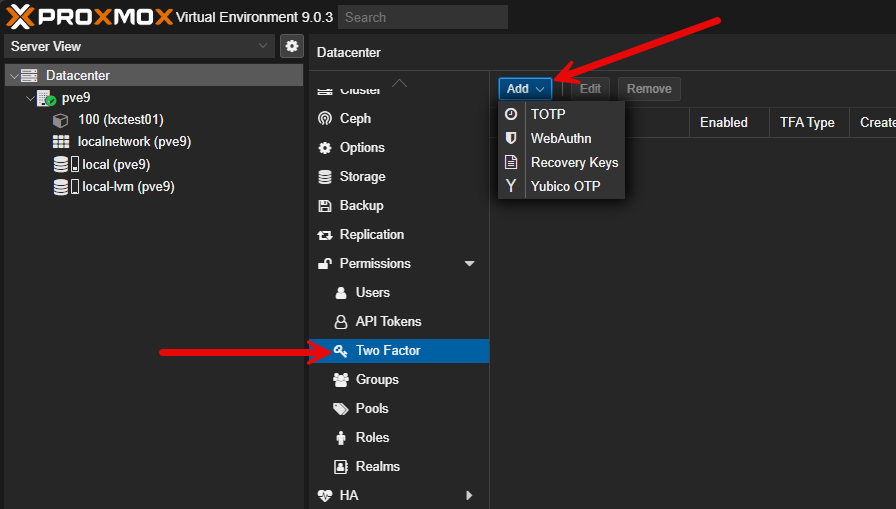

Bahkan dengan TLS, nama pengguna dan kata sandi saja tidak cukup. Proxmox mendukung metode autentikasi dua faktor termasuk TOTP (Google Authenticator atau Authy), WebAuthn (kunci keamanan), dan Yubikeys. Mengaktifkan 2FA untuk akun admin Anda secara signifikan mengurangi risiko peretasan, bahkan jika kredensial bocor.

Ini adalah area yang menurut saya jauh lebih unggul daripada Proxmox vSphere (mengapa? Sesederhana itu?) dan mereka memiliki 2FA bawaan. Secara default, satu node VE Proxmox dapat mengaktifkan 2FA di Pusat Data > Izin > Realms . Aturan praktis yang sangat baik adalah mengaktifkan 2FA di akun root@pam , lalu membuat akun pengguna individual untuk pekerjaan admin harian. Akun-akun ini juga harus mengaktifkan 2FA.

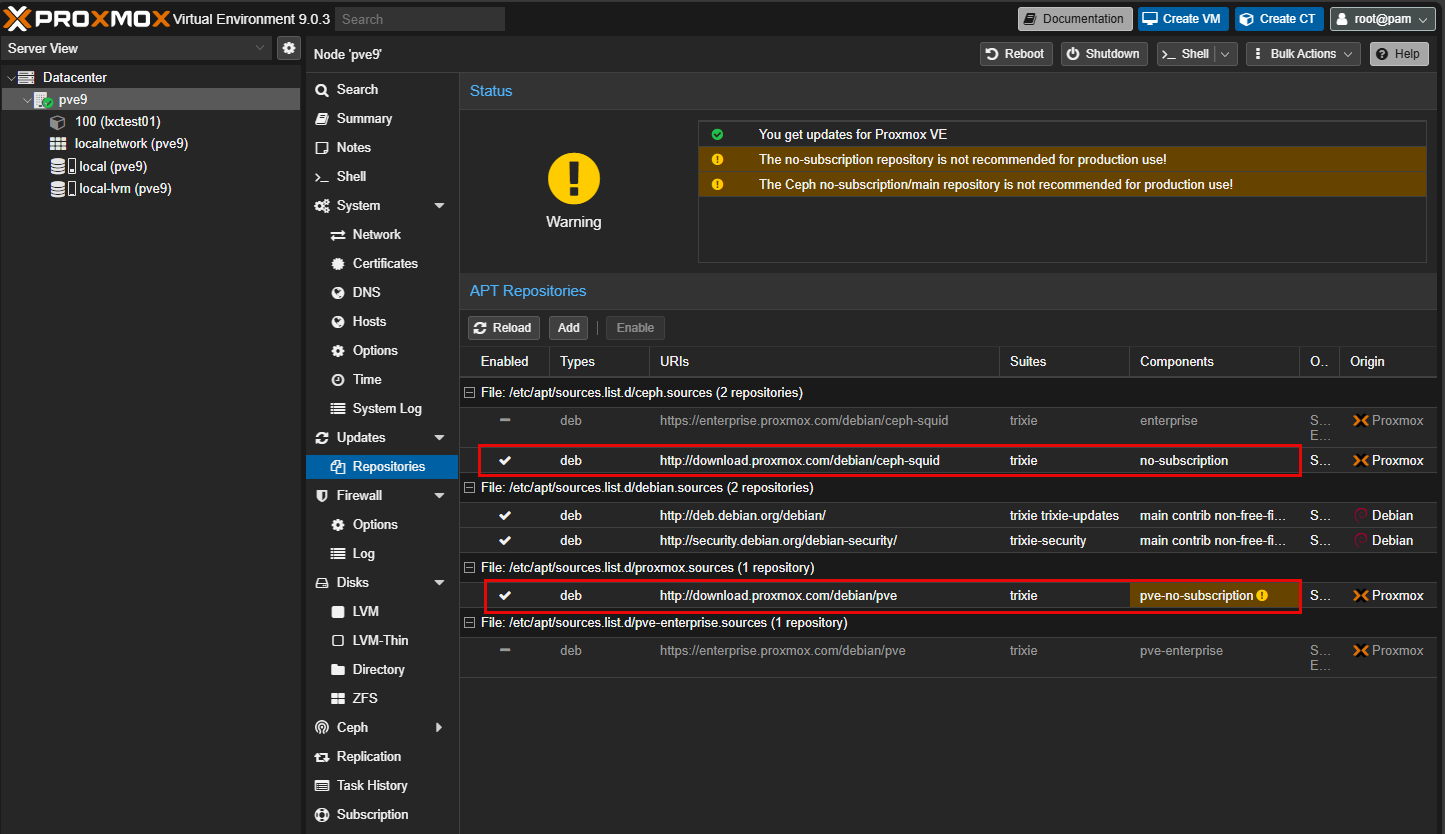

Tetap perbarui Proxmox VE 9

Ini adalah praktik penguatan keamanan yang sederhana namun sangat efektif dengan Proxmox. Selalu perbarui server Proxmox VE 9 Anda. Sering kali, peretas memanfaatkan kerentanan yang belum ditambal untuk membahayakan server, termasuk hypervisor. Jika Anda berlangganan, gunakan repositori perusahaan. Namun, meskipun Anda tidak berlangganan, Anda dapat mengakses repositori tanpa langganan dan tetap mendapatkan pembaruan untuk server PVE Anda. Jadi, apa pun pilihannya, Anda tetap terlindungi.

Lihat bagaimana Anda dapat menambahkan repo tanpa langganan dalam postingan saya di sini: Konfigurasi Repositori Tanpa Langganan Pembaruan Proxmox .

Selain itu, praktik yang sangat baik adalah menyiapkan pemutakhiran tanpa pengawasan untuk patch keamanan penting. Ini sangat bermanfaat terutama untuk OS Debian yang mendasarinya. Jangan lupa bahwa templat kontainer, alat tamu, dan kernel juga perlu diperbarui. Praktik yang sangat baik untuk diingat adalah menjadwalkan periode pembaruan patch secara berkala dan menguji pemutakhiran di lingkungan non-produksi. Setelah sepenuhnya teruji, Anda dapat meluncurkannya ke lingkungan produksi.

Lihat Wiki Debian resmi untuk mempelajari cara menyiapkan pemutakhiran tanpa pengawasan di sini: UnattendedUpgrades – Debian Wiki .

Sebagai tips tambahan, saya suka memanfaatkan virtualisasi bersarang di Proxmox dan menjalankan server PVE bersarang untuk melihat bagaimana pembaruan dan peningkatan berjalan, sebelum saya menerapkannya di lab rumah "produksi" atau lingkungan lainnya. Anda selalu bisa mencobanya sendiri (YOLO), tetapi Anda akan merasa jauh lebih yakin setelah mencobanya satu atau dua kali.

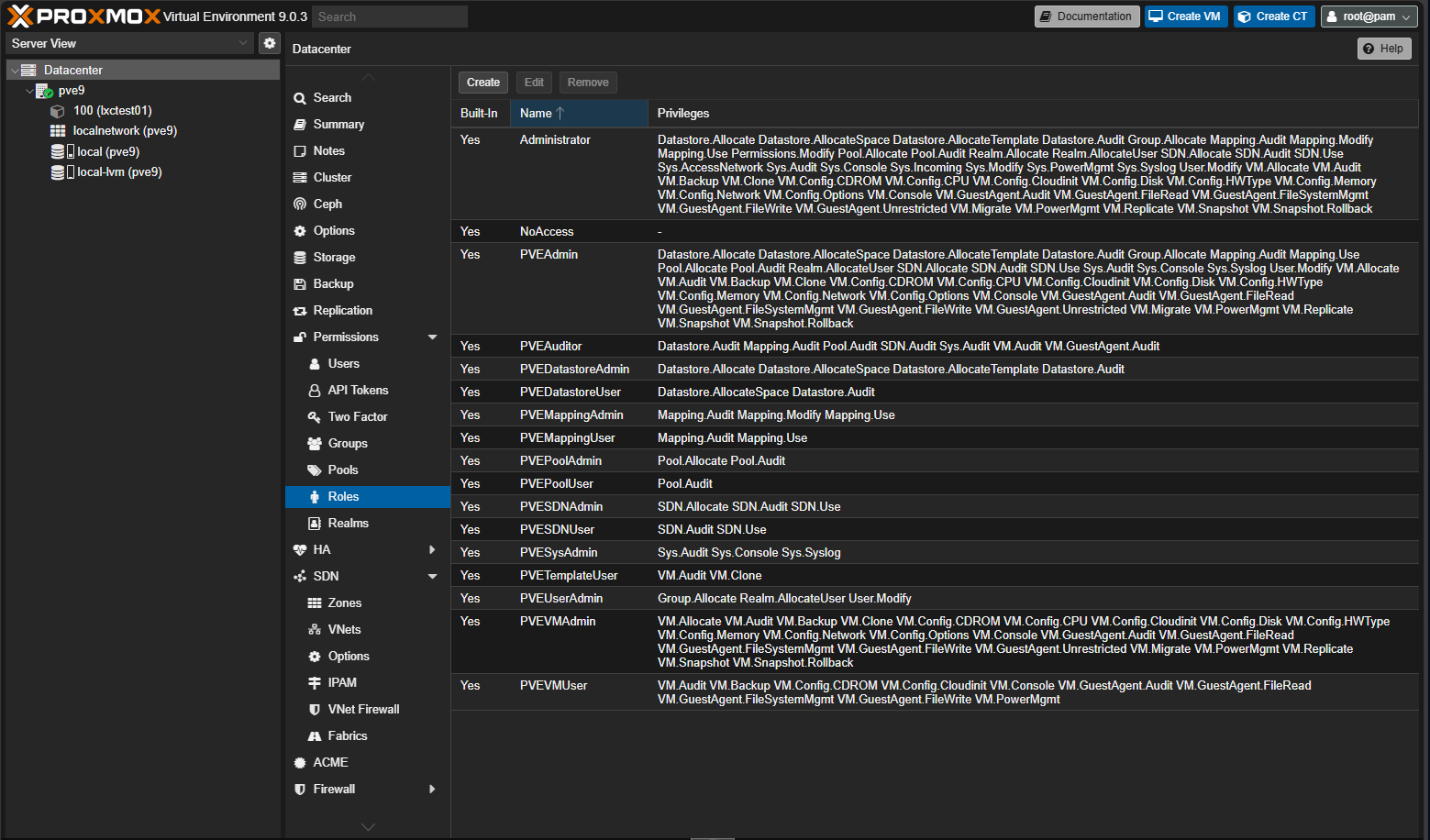

Gunakan kontrol akses berbasis peran

Kita semua mungkin sering menggunakan akses root untuk semua hal di Proxmox. Namun, manfaatkan model RBAC yang sudah terintegrasi dalam solusi Proxmox VE. Anda dapat menetapkan peran kepada pengguna atau grup. Alih-alih memiliki akun pengguna dengan hak akses penuh, buatlah beberapa akun untuk hal-hal seperti Backup Operating, VM Admin, atau Viewer.

Tetapkan izin untuk akun-akun ini berdasarkan apa yang perlu Anda lakukan dengannya. Jika suatu akun disusupi, radius serangannya akan jauh lebih kecil dan kerusakan yang dapat ditimbulkan akun tersebut pun terbatas.

Untuk mengonfigurasi, buka Pusat Data > Izin . Periksa juga dokumentasi RBAC untuk manajemen pengguna yang menjelaskan cara membuat dan menetapkan peran.

Penyimpanan aman dan akses cadangan

Selain mengunci hypervisor itu sendiri, pastikan untuk mengamankan jaringan area penyimpanan Anda untuk penyimpanan yang terhubung dengan NFS dan iSCSI. Kunci LUN agar hanya node Proxmox Anda yang dapat terhubung. Batasi ekspor NFS berdasarkan rentang IP dan wajibkan autentikasi juga. Di sisi Proxmox, pastikan untuk menggunakan kredensial yang kuat untuk koneksi penyimpanan dan rotasikan kredensial ini secara berkala.

Pencadangan juga bisa menjadi target yang perlu mendapat perhatian ekstra. Jika Anda menggunakan Proxmox Backup Server (dan memang seharusnya demikian), Anda dapat mengaktifkan enkripsi sisi klien agar pencadangan terlindungi saat disimpan. PBS juga memiliki pengaturan pencadangan yang tidak dapat diubah yang membantu melindungi dari hal-hal seperti serangan ransomware atau penghapusan atau modifikasi yang tidak disengaja.

Memantau log dan metrik

Memantau Server Proxmox VE Anda adalah cara yang ampuh untuk mengamankan lingkungan. Pengerasan mencakup visibilitas. Anda dapat mengonfigurasi node Proxmox untuk meneruskan pesan syslog ke server syslog terpusat sehingga Anda memiliki akses ke semua log dari satu lokasi.

Waspadai upaya login berulang yang gagal atau reboot tak terduga pada server Anda. Anda juga dapat mengaktifkan notifikasi email di Proxmox untuk berbagai jenis kejadian seperti pekerjaan yang gagal atau kegagalan login.

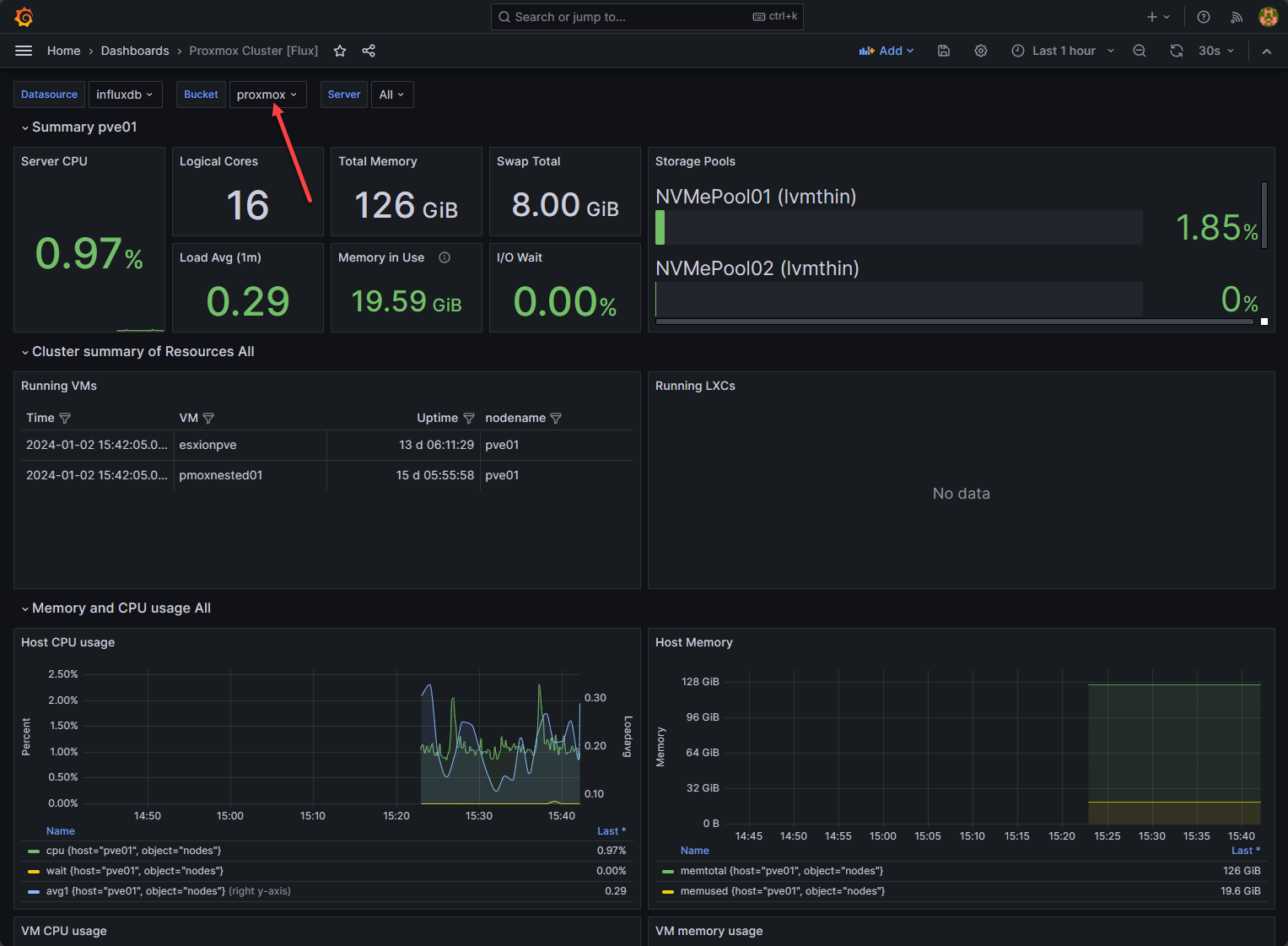

Untuk pemantauan di lab rumah, mengintegrasikan Proxmox dengan Prometheus dan Grafana dapat memberi Anda cara yang ampuh untuk melacak metrik. Anda juga dapat menggunakan alat seperti Netdata untuk memberi peringatan tentang pola yang tidak biasa. Ini memudahkan untuk mendeteksi hal-hal seperti lonjakan lalu lintas SSH yang tiba-tiba atau kegagalan login. Tujuannya adalah untuk mendeteksi aktivitas mencurigakan sejak dini.

Anda dapat memeriksa panduan terperinci saya tentang cara melakukan pengaturan ini di sini: Konfigurasi Docker-Compose InfluxDB Grafana: Contoh Pemantauan Proxmox .

Memperkuat OS host Proxmox

Karena ISO instalasi Proxmox bawaan menginstal Proxmox VE 9 di atas Debian, panduan penguatan Linux umum berlaku. Ini mencakup hal-hal seperti:

- Menghapus paket dan layanan yang tidak diperlukan

- Mengaktifkan profil AppArmor untuk membatasi proses

- Nonaktifkan perangkat keras yang tidak digunakan seperti audio onboard atau port serial

- Aktifkan Boot Aman

Langkah-langkah kecil ini membantu mengurangi permukaan serangan Anda lebih jauh lagi dan jumlah titik masuk ke dalam sistem.

Menerapkan keamanan fisik dan jaringan dasar

Ini adalah hal yang jelas dan sering diabaikan. Amankan lokasi fisik server Proxmox Anda. Kunci akses ke iKVM atau antarmuka manajemen seperti iDRAC, IPMI, ILO, dan lainnya jika Anda menggunakan perangkat server perusahaan yang menyertakannya. Selain itu, terapkan kata sandi yang kuat dan unik untuk antarmuka manajemen ini yang berbeda dari akun administrasi Anda yang lain.

Selalu tempatkan antarmuka manajemen Proxmox Anda pada VLAN khusus yang terpisah dari lalu lintas VM Anda dan lalu lintas umum lainnya di jaringan. Hal ini akan mempersulit VM atau jaringan tamu yang disusupi untuk menyerang host.

Gunakan UPS untuk membantu mengatasi gangguan listrik yang mungkin terjadi akibat pemadaman listrik atau masalah lain dengan daya utilitas.

Video

Penutup

Proxmox VE 9 tampaknya akan menjadi tambahan yang luar biasa bagi jajaran hypervisor dalam keluarga Proxmox. Namun, keamanan masih menjadi area di mana kita tidak bisa begitu saja menerima pengaturan default jika kita ingin memiliki lingkungan yang seaman mungkin.

Seperti yang telah kita lihat di postingan ini, ada banyak hal yang mudah dilakukan dalam memperkuat Proxmox VE 9, seperti memperkuat SSH, menggunakan firewall Proxmox, menerapkan 2FA, menggunakan sertifikat tepercaya, dan lainnya. Rekomendasi keamanan apa yang Anda berikan terkait Proxmox VE 9 atau Proxmox secara umum? Beri tahu saya di kolom komentar.

Tidak ada komentar:

Posting Komentar