Instalasi vSphere dengan Lingkungan Tanzu LAB Langkah demi Langkah (Termasuk vCenter, vSAN, NSX, Supervisor Cluster, dan pfSense)

Halo, akhirnya saya bisa menulis artikel terperinci yang sudah lama saya rencanakan.

Dalam artikel ini, yang dapat bermanfaat bagi banyak teman saya, kita akan menginstal lingkungan LAB yang mirip dengan lingkungan Produksi. Setiap metode yang digunakan dalam artikel ini akan menjadi referensi dalam berbagai lingkungan LAB lain yang dapat diinstal.

Artikel ini dapat dipahami oleh pemula dan dapat menjadi referensi bagi teman-teman yang sudah berpengalaman. Artikel ini juga mencakup semua produk dan layanan menyeluruh lainnya kecuali VMware vSphere dengan Tanzu.

Jadi, ceritanya akan panjang dan lancar. Namun, tidak akan pernah membosankan.

Lingkungan LAB akan menjadi seperti berikut.

Dalam artikel ini, kita akan fokus pada topik-topik berikut dan membahas semuanya langkah demi langkah secara terperinci.

- Konfigurasi Grup Pelabuhan pada Infrastruktur Fisik

- Konfigurasi VLAN, Subnet, NTP dan BGP dengan instalasi pfSense Community Edition pada Infrastruktur Fisik

- Instalasi dan konfigurasi AD dan Server DNS pada Infrastruktur Fisik

- Instalasi dan konfigurasi Node ESXi Bersarang pada Infrastruktur Fisik

- Instalasi dan konfigurasi vCenter pada Infrastruktur Fisik

- Pembuatan Cluster vCenter pada Infrastruktur Bersarang dan penambahan Node ESXi

- Konfigurasi VDS dan Port Group pada Nested Infrastructure

- Konfigurasi Cluster vSAN pada Infrastruktur Bersarang

- Instalasi NSX Manager pada Infrastruktur Fisik

- Persiapan Host NSX pada Infrastruktur Bertingkat

- Instalasi dan konfigurasi Node NSX EDGE pada Infrastruktur Bersarang

- Konfigurasi Router T0 pada Infrastruktur Bersarang

- Konfigurasi Routing Dinamis BGP pada Infrastruktur Bersarang

- Uji Routing Underlay pada Router T1 dengan Segmen Overlay NSX

- Konfigurasi dan instalasi Cluster Supervisor Infrastruktur Bersarang

- Konfigurasi vCenter dan NSX Backup pada Nested Infrastructure

Mari kita mulai.

Konfigurasi Grup Pelabuhan pada Infrastruktur Fisik

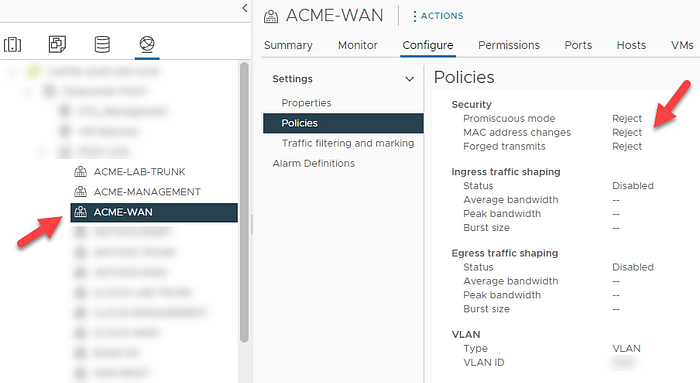

Kami sedang membuat 3 Grup Port untuk pfSense dan Infrastruktur Bertingkat pada Infrastruktur Fisik.

ACME-WAN akan menjadi Antarmuka WAN yang diperlukan untuk mengakses Internet melalui Infrastruktur Fisik.

ACME-MANAGEMENT akan menjadi Antarmuka Manajemen pada Infrastruktur Bersarang.

ACME-LAB-TRUNK akan menjadi Antarmuka TRUNK untuk semua vLAN dan Subnet pada Infrastruktur Bersarang.

Konfigurasi VLAN, Subnet, NTP dan BGP dengan instalasi pfSense Community Edition pada Infrastruktur Fisik

pfSense adalah alat yang sangat berguna untuk lingkungan LAB, dengan ini Anda dapat mensimulasikan hampir semua layanan jaringan.

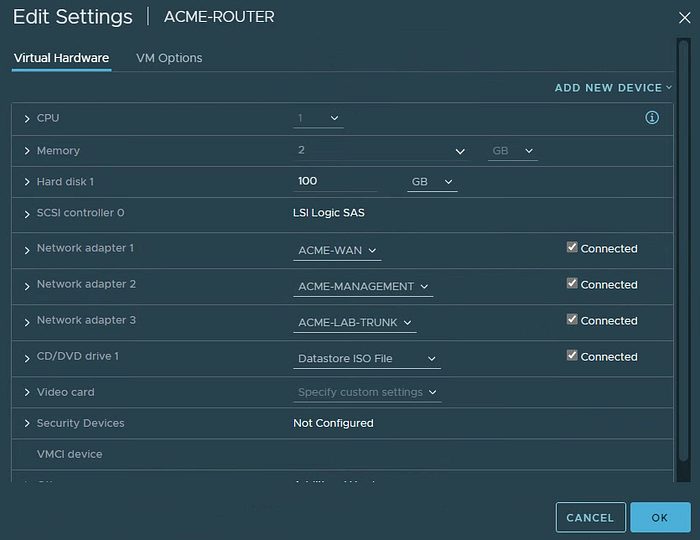

Anda dapat dengan mudah membuat konfigurasi karena antarmuka GUI. Selain itu, sumber daya yang dibutuhkan juga sangat sedikit. 1 CPU, Memori 2GB, dan disk 100GB sudah lebih dari cukup untuk lingkungan LAB ini.

VyOS adalah alternatif yang paling banyak digunakan, tetapi tidak seberguna pfSense karena bersifat CLI dan mendukung sangat sedikit layanan jaringan.

Anda dapat mengunduh pfSense ISO dari Unduh pfSense Community Edition

Kami sedang membuat VM baru untuk pfSense pada Infrastruktur Fisik.

Kami membuat 3 Adaptor Jaringan yang berbeda untuk pfSense dan menghubungkannya secara berurutan ke Grup Port yang telah kami buat pada Infrastruktur Fisik.

- ACME-WAN

- ACME-MANAJEMEN

- ACME-LAB-BAGIAN

pfSense berjalan pada FreeBSD. Kami memilih FreeBSD 12 64-bit sebagai Versi OS Tamu. Ia tidak akan diinstal dengan OS Tamu yang berbeda!

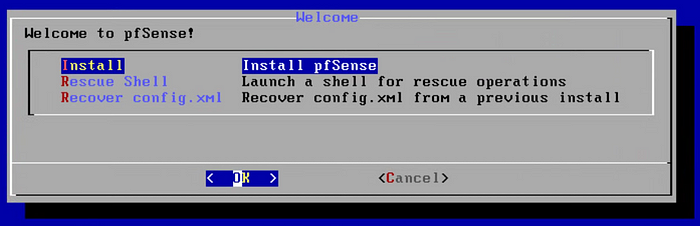

Setelah menyalakan VM yang telah kita buat di Infrastruktur Fisik, layar pengaturan boot muncul secara otomatis melalui ISO. Kita lanjutkan dengan memilih Install pfSense.

Anda dapat melanjutkan secara default untuk Partisi Disk.

Kami melanjutkan dengan memilih disk 100GB yang telah kami tambahkan.

Instalasi akan memakan waktu sekitar 1 menit, kemudian kita akan dapat mengakses konsol dengan Reboot.

Saat layar konsol muncul, pilih (Y) untuk memulai layanan utama.

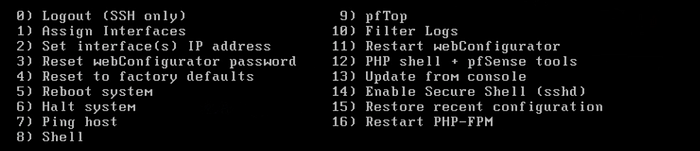

Kita membuat pengaturan pada Interface MANAGEMENT dengan memilih Set interfaces IP address (2).

CATATAN : Kami tidak memasukkan IP Gateway Upstream untuk Antarmuka ini. Kami akan memasukkannya saat mengonfigurasi Antarmuka WAN.

Kami membuat pengaturan yang sama untuk Antarmuka WAN. Antarmuka ini akan menjadi subnet jaringan dari alamat GW yang telah Anda gunakan pada Infrastruktur Fisik.

Kemudian, kita masukkan alamat IP Upstream Gateway, yang merupakan alamat IP GW Infrastruktur Fisik Anda.

Misalnya, jika alamat IP modem rumah Anda adalah 192.168.1.1, ini adalah alamat Upstream Gateway Anda. Jika Anda ingin memberikan IP untuk Antarmuka WAN, Anda dapat memberikan 192.168.1.254 sebagai contoh.

pfSense kini dapat diakses melalui GUI. Saya menggunakan Windows Server 2022 sebagai Server JUMP untuk akses GUI. Saya juga akan menyediakan layanan Active Directory dan DNS di sini.

LDAP tidak terlalu diperlukan untuk lingkungan LAB, tetapi DNS sangat diperlukan. Jika Anda mau, Anda dapat memasang GUI Linux Distro dan menggunakan BIND di dalamnya. Anda bahkan dapat mengaktifkan layanan BIND DNS di pfSense.

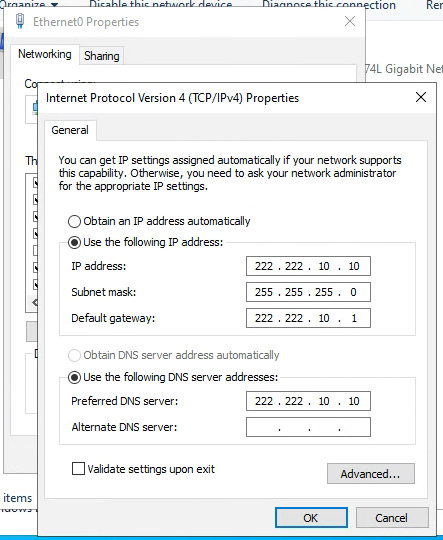

Kami menyediakan IP Statis untuk Server JUMP. IP Statis penting karena layanan LDAP dan DNS akan berada di server ini!

Anda dapat mengakses antarmuka GUI dengan IP Manajemen pfSense di browser. (admin/pfsense)

Pertama, Wizard akan datang, dan kita akan memasuki pengaturan pertama dari sini.

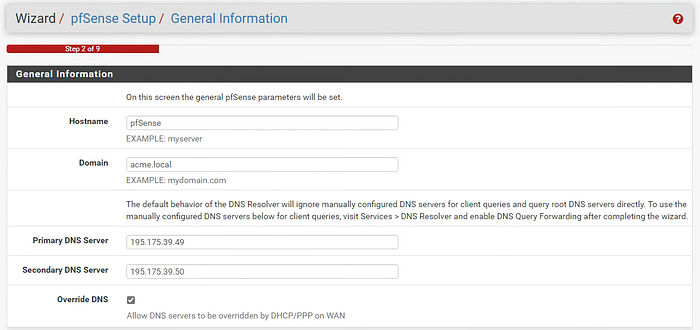

Kami menentukan nama host dan domain untuk pfSense. Kemudian kami menulis alamat DNS Publik.

Kami memilih zona waktu. pfSense juga akan menjadi Server NTP untuk lingkungan LAB ini.

Kami mengubah kata sandi GUI default.

Kami menyimpan konfigurasi kami dengan Reload.

Kami sedang menjalankan uji coba akses internet. Semuanya berjalan lancar :)

Untuk BGP, paket FRR tidak tersedia secara default, jadi kami mengunduh dan menginstal paket FRR menggunakan Manajer Paket.

Mengapa saya menggunakan pfSense untuk lingkungan LAB? Jawabannya sangat jelas seperti di bawah ini, hampir semua layanan jaringan yang diperlukan untuk lingkungan LAB tersedia!

Kami membuat vLAN yang diperlukan untuk Infrastruktur Bersarang dari tab Antarmuka/vLAN.

Antarmuka induk harus vmx2. Ini adalah antarmuka TRUNK kami.

Kami menambahkan vLAN yang telah kami buat pada antarmuka TRUNK. (OPT1/vmx2/ACME-LAB-TRUNK)

Antarmuka/OPT1 (vmx2) Kita cukup mengaktifkan Antarmuka Induk yang akan kita gunakan untuk antarmuka TRUNK dan menetapkan nilai MTU ke 9000.

Jika Antarmuka ini tidak diaktifkan, maka Antarmuka ini tidak akan berfungsi pada Antarmuka vLAN lain yang berjalan di bawahnya. Selain itu, jika MTU tidak ditetapkan ke 9000, MTU tidak dapat diberikan di atas 1600 untuk Antarmuka vLAN di bawahnya!

Kami mulai mendefinisikan Antarmuka VLAN satu per satu.

Kami membuat semua Antarmuka TRUNK di bawah Antarmuka/Penugasan Antarmuka.

Kami membuat Grup Antarmuka di bawah Antarmuka/Grup Antarmuka dan memilih semua Antarmuka TRUNK yang telah kami tambahkan.

Kami mendefinisikan otorisasi akses ANY-ANY untuk Grup Antarmuka ACMETRUNK pada tab Firewall/Aturan.

Saya tidak ingin masuk dengan definisi FW di lingkungan LAB. Itulah sebabnya saya membuat definisi ANY-ANY.

CATATAN : Antarmuka WAN berada di luar cakupan ini, semua akses eksternal DIBLOKIR untuk Antarmuka WAN!

Kami mengaktifkan layanan NTP untuk semua Antarmuka melalui tab Layanan/NTP.

Kami mengaktifkan layanan FRR untuk Perutean Dinamis.

CATATAN : Anda dapat memasukkan kata sandi default untuk Kata Sandi Utama.

Kami mengaktifkan layanan BGP melalui tab Services/FRR/BGP. Saya menggunakan 65222 sebagai nomor AS lokal. Kemudian kami akan membuat lingkungan dengan NSX T0 Router menggunakan nomor AS ini.

Kami memilih parameter IPv4 untuk Rute Terdistribusi Ulang.

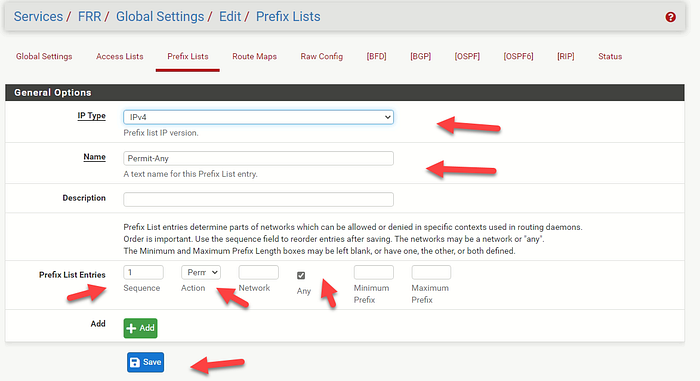

Kami membuat Daftar Awalan dari tab Layanan/FRR/Pengaturan Global/Daftar Awalan.

Kami mendefinisikan Antarmuka EDGE NODE yang akan digunakan untuk membangun lingkungan BGP melalui Layanan/FRR/BGP/Tetangga.

Untuk alamat IP ini, sebelumnya kami membuat vLAN/Subnet ACME-EDGE-UPLINK.

Karena 222.222.70.1 adalah alamat Gateway Subnet ini, kita akan menggunakan alamat IP 222.2222.70.2–3

Saya menggunakan 65221 sebagai nomor AS Jarak Jauh. Saya akan menentukan nomor AS ini nanti di Router NSX T0.

Kami membuat semua definisi pada pfSense.

Instalasi dan konfigurasi AD dan Server DNS pada Infrastruktur Fisik

Saya juga akan menggunakan Active Director dan layanan DNS di Windows Server 2022, yang saya gunakan sebagai JUMP Server.

Itulah mengapa kita harus memasukkan ip statis pada Server JUMP!

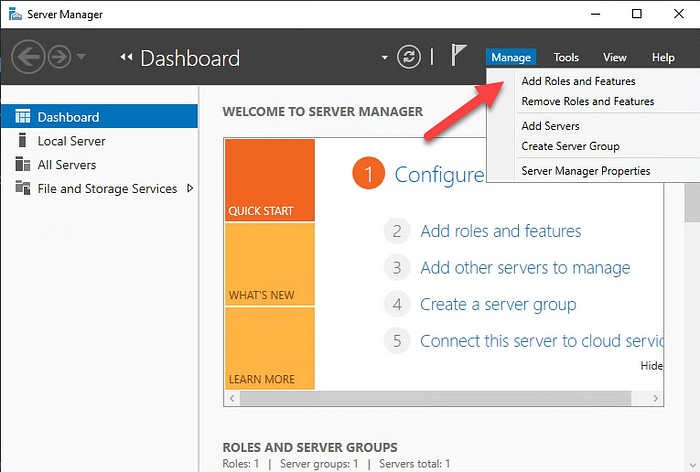

Kami memasang peran AD dan DNS dari tab Tambahkan Peran dan Fitur pada Manajer Server.

Kami mengaktifkan layanan AD dan DNS dari Manajer Server Promosikan server ini ke tautan domain .

Karena kita akan membuat Domain baru, kita pilih Tambahkan hutan baru dan tetapkan nama domain.

Jika Anda melihat Berhasil pada Pemeriksaan Prasyarat, Anda dapat memulai penginstalan. Setelah penginstalan selesai, server akan melakukan boot ulang secara otomatis.

Kami mematikan layanan Windows Firewall di Server JUMP.

Zona pencarian ke depan dibuat secara otomatis pada DNS Manager.

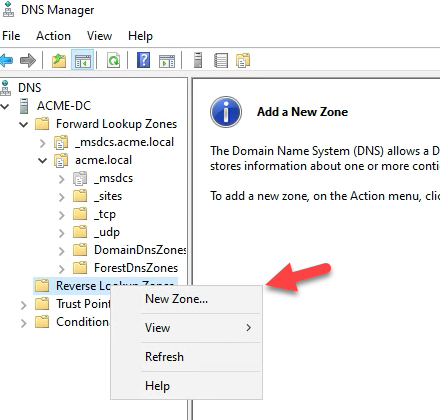

Saya juga sedang membuat Zona Pencarian Terbalik.

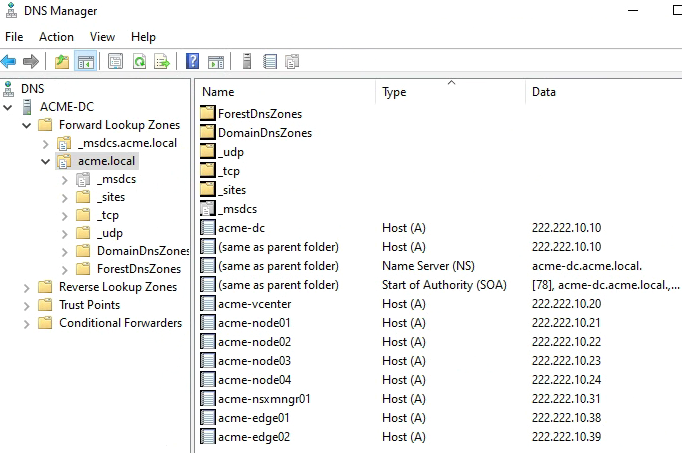

Kami membuat catatan DNS untuk semua ESXi Node dan VM Manajemen yang akan digunakan oleh Nested Infrastructure.

Karena NTP merupakan detail penting, saya akan menyinkronkan NTP di JUMP Server.

Kami telah menyelesaikan definisi vLAN, Subnet, BGP, NTP, AD dan DNS yang diperlukan untuk infrastruktur bersarang.

Bagian 2.

- Instalasi dan konfigurasi Node ESXi Bersarang pada Infrastruktur Fisik.

Tidak ada komentar:

Posting Komentar