Konfigurasi Active Directory Domain Controller (AD DC) dan Mapping Drive Client menggunakan Group Policy Object (GPO) pada Windows Server 2012

Hi guys..., 😀

Pada artikel kali ini kita akan membahas mengenai cara "Konfigurasi Active Directory Domain Controller dan Group Policy Object (GPO) untuk Mapping Drive Client menggunakan Windows Server 2012".

Sebelum masuk ketahap konfigurasi ada baiknya kita memahami apa itu active beserta fungsinya. Untuk pemaparan mengenai active directory dapat dilihat pada artikel sebelumnya pada link berikut ini.Setelah memahami apa itu active directory dan kegunaannya, selanjutnya kita masuk ke tahap konfigurasi. Langkah-langkah yang dilakukan untuk melakukan konfigurasi active directory pada windows server 2012 adalah sebagai berikut :

Proses installasi roles and features sedang berjalan, seperti tampilan gambar di bawah ini.

Pilih "yes" untuk melanjutan ke tahap installasi maka server akan restart otomatis setelah proses installasi roles dan feature selesai, seperti tampilan gambar di bawah ini.

Pada box "Restart the destination serer automatically if required" jangan lupa contreng dan klik "install" untuk melanjutkan proses installasi roles seperti tampilan gambar di bawah ini.

Tampilan informasi wizard pada penambahan "roles and feature", lalu klik "next" untuk melanjutkan proses seperti tampilan gambar di bawah ini.

Pada option feature contreng box "Group Policy Management" untuk menginstall feature tersebut dan klik "Next" untuk melanjutkan proses seperti tampilan gambar di bawah ini.

Contreng box "Active Directory Domain Services" dan klik "Next" untuk melanjutkan ke tahap selanjutnya seperti tampilan gambar di bawah ini.

Pilih roles "Active Directory" dan contreng box "Include management tools (if capable)", kemudian clik "add feature" untuk melanjutkan proses seperti tampilan gambar di bawah ini.

Pilih server pool yang akan di pilih untuk prosess installasi roles and feature wizard sesuai kebutuhan anda, seperti gambar di bawah ini dan klik "next".

Pilih "Role-based or feature-based installation" karena kita akan menginstallan pada single server saja, seperti tampilan gambar di bawah ini.

Kemudian click "Next" dengan destination server sesuai dengan computer yang telah dirubah tadi seperti gambar di bawah ini.

Tahap selanjutnya clik "manage" dan "add roles and fatures" seperti gambar di bawah ini.

Restart window server 2012 untuk menerapkan perubahan yang telah dilakukan, dan click "OK" seperti tampilan gambar di bawah ini.

Kemudian rubah computer name windows server 2012 sesuai dengan kebutuhan anda seperti tampilan gambar di bawah ini.

Pada tahap awal settinglah IP address windows server sebelum melanjutkan proses konfigurasi ketahap selanjutnya, seperti tampilan gambar di bawah ini.

Berikut tampilan awal panel dashboard server manager pada windows server 2012 setelah login dengan account administrator.

Tampilan awal start-up windows server 2012 , masukan password administrator yang telah dicreate pada saat penginstallan windows server tersebut, kemudian tekan "enter" seperti tampilan gambar di bawah ini.

Proses installasi roles and features sedang berjalan, seperti tampilan gambar di bawah ini.

Proses installasi roles "AD and features GPO" pada server selesai, kemudian klik "Close" dan komputer server akan otomatis restart sendiri, seperti tampilan gambar di bawah ini.

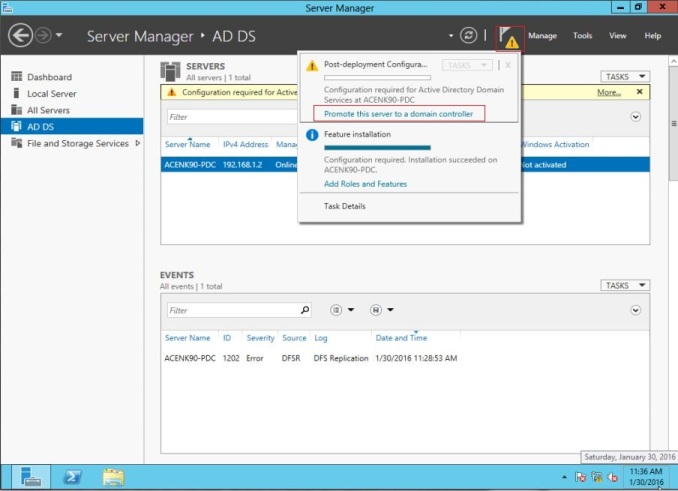

Kemudian setelah restart, langkah selanjutnya Click notice warna kuning "Configuration required for Active Directory Domain Service at ACENK90-PDC" untuk melanjutkan konfigurasi AD DS, seperti pada tampilan gambar di bawah ini.

Selanjunya Promote server AD DS dengan cara meng-click notice "Promote this server to a domain controller", seperti tampilan gambar di bawah ini.

Pilih radio box "Add a new forest", isi kolom forest "Root domain name" yang akan digunakan sesuai kebutuhan anda. Kemudian click next untuk melanjutkan proses installasi, seperti tampilan gambar di bawah ini.

Centrang box DNS server dan isikan password untuk DRSM atau Domain administrator AD DS yang akan digunakan sebagai Password Domain Administrator nantinya sesuaikan keinginan anda, kemudian click next untuk melanjutkan proses seperti tampilan gambar di bawah ini.

Click notice "TARGET SERVER ACENK90-PDC" atau domain anda, yang ditandai box merah seperti gambar di bawah ini untuk melanjutkan proses instalasi AD DS.

Isikan "The NetBIOS domain name" sesuai keinginan anda, kemudian click next seperti tampilan gambar di bawah ini.

Pastikan folder path "AD DS Database, Log file, dan SYSVOL" sesuai seperti gambar di bawah ini, kemudian click next untuk melanjutkan proses installasi AD DS.

Pastikan dan review konfigurasi AD DS yang kita lakukan sudah sesuai kebutuhan kita. Click next untuk melanjutkan proses installasi AD DS seperti tampilan gambar di bawah ini.

Pengecekan paket-paket AD DS yang dibutuhkan sukses dan click "Install" untuk melanjutkan proses installasi AD DS, seperti tampilan gambar di bawah ini.

Proses installasi AD DS Domain Controller yang kita lakukan sedang belangsung, dan pastikan semua paket yang dibutuhkan sukses terinstall seperti tampilan gambar di bawah ini.

Tunggu sampai seluruh paket Group Policy Client AD DS selesai terinstal, seperti tampilan gambar di bawah ini, dan jika proses sudah selesai, maka windows server akan otomatis restart sendri.

Berikut tampilan start-up awal setelah settinan server AD DS Domain Controller finish. Maka windows server akan menggunakan Domain Controller "ACENK90" dengan privillege tertinggi yakni "Administrator", kemudian masukkan password yang sesuai dengan konfigurasi yang telah kita setting pada tahap sebelumnya.

Jika sudah login kedalam server AD DS dengan privillages "Administrator". Selanjutnya pada menu server manager dan clik "Active Directory Users and Computers" untuk masuk ketahap konfigurasi User dan Computer, seperti tampilan gambar di bawah ini.

Berikut tampilan menu User dan Computer pada Domain Contoller "acenk90.local" yang telah kita konfigurasi tadi.

Langkah selanjutnya buat Organizational Unit (OU) baru sesuai kebutuhan anda, dengan cara click kanan pada domain root Acenk90.local, pilih New dan pilih "Organization Unit", seperti tahapan di bawah ini.

Beri nama Organizational Unit (OU) yang akan kita buat dengan nama "Acenk90 Inc" atau sesuai kebutuhan anda, kemudian click "OK" seperti tampilan gambar di bawah ini.

Langkah selanjutnya yakni membuat beberapa bagian/departemen/divisi di dalam cooporation Acenk90, dengan cara click kanan pada sub Organizational Unit (OU) Acenk90 Inc. Kemudian Click New dan Click Organization Unit(OU) dan beri nama divisi/unit baru tersebut sesuai kebutuhan anda, seperti tampilan dibawah ini.

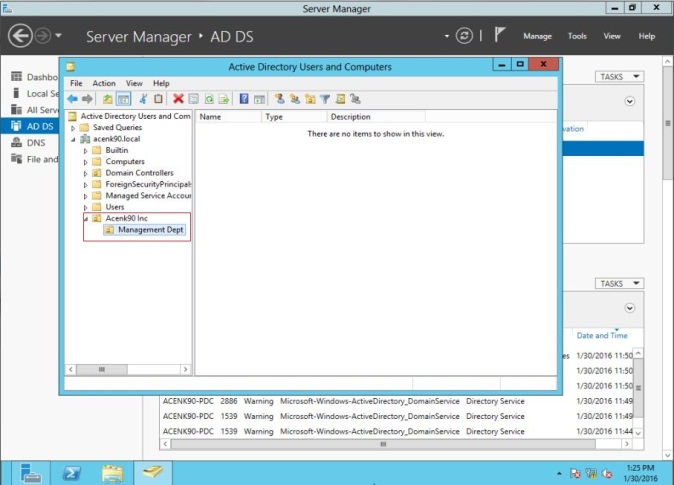

Beri nama bagian/departemen/unit yang telah dibuat tadi sesuai keinginan anda. Pada percoba kali ini kita buat pertama kali adalah bagian dengan nama "Management Dept" , dan click OK, seperti tampilan gambar di bawah ini.

Penampakan dari pembuatan bagian departemen/divisi/unit dengan nama "Management Dept", seperti tampilan gambar di bawah ini.

Berikut tampilan menu sub Organization Unit (OU) "Acenk90 Inc" setelah beberapa bagian departemen/divisi/unit sudah dibuatkan di dalamnya.

Selanjutnya buat sub organization unit (OU) baru yang sejajar dengan OU corporation Acenk90 Inc, yang nantinya digunakan sebagai OU yang mengatur security group policy secara keseluruhan pada OU Acenk90 Inc termasuk user, group, folder, file dan sub-sub OU yang ada di dalamnnya, dengan langah-langkah seperti pada gambar di bawah ini.

Beri nama "Acenk90 Group Policy" atau sesuai kebutuhan anda, seperti tampilan gambar di bawah ini.

Berikut tampilan Sub Organization unit "Acenk90 Group Security" baru telah dibuat tadi dan terlihat anggota security user serta group masih kosong di dalamnya.

Selanjutnya buat group baru di dalam Organization Unit (OU) Acenk90 Group Sucurity, yang nantinya akan diisi oleh beberapa user tertentu didalamnya, dengan langkah seperti gambar di bawah ini.

Beri nama OU group policy baru tersebut dengan nama "All-ICT" atau sesuai kebutuhan anda, scope group "Global" dan Group type "Security", kemudian click "OK" untuk menyimpan konfigurasi tersebut, seperti tampilan gambar di bawah ini.

Selanjutnya buatkan security group untuk masing-masing departemen/divisi/unit yang telah dibuat tadi, dengan cara klik kanan pada OU Security Group "Acenk90 Group Security" pilih "new" dan pilih "group", scope group "Global" dan Group type "Security", kemudian click "OK" untuk menyimpan konfigurasi tersebut dan beri nama group sesuai dengan masing-masing departemen/divisi/unit yang telah dibuat sebelumnya, seperti tampilan gambar di bawah ini.

Tahap selanjutnya membuat user di dalam masing-masing group/divisi/unit/bagian sesuai kebutuhan anda. Pada percobaan kali ini membuat user baru di dalam group/divisi/departement ICT dept, dengan langkah-langkah seperti gambar di bawah ini.

Isikan detail nama user dan item-item yang diperlukan seperti tampilan gambar di bawah ini atau sesuai kebutuhan anda, kemudian untuk melanjutkan click next.

Isikan password dan contreng "password never expires" lalu click "Next", seperti tampilan gambar di bawah ini.

Berikut detail tampilan detail user yang telah dibuat dalam group "ICT Dept" dan click Finish untuk melanjutkan proses, seperti tampilan gambar di bawah ini.

Berikut beberapa user yang telah dibuat dalam group "ICT Dept", seperti tampilan gambar di bawah ini.

Langkah selanjutnya untuk melakukan konfigurasi user dan group yang telah dibuat tadi. Maka pada layar desktop click icon "Active Directory Users and Computers", seperti tampilan gambar di bawah ini.

Kemudian masukkan seluruh user yang telah dibuat di dalam OU departemen ICT kedalam security group All-ICT yang telah kita buat seblumnya dengan cara click kanan pada pada menu All-ICT dan click Properties, seperti tampilan gambar di bawah ini.

Seleksi user-user yang akan di masukkan ke dalam security group All-ICT dan untuk melanjutkan process click OK, seperti tampilan gambar di bawah ini.

Pastikan semua keanggotaan user/member yang akan dimasukkan ke dalam security group All-ICT sudah cocok dan click OK untuk menyimpan konfigurasi tersebut, seperti tampilan gambar di bawah ini.

Lakukan pengecekkan keanggotaan security group pada salah satu user dan pastikan apakah user sudah betul-betul masuk ke dalam rule yang kita inginkan, seperti tampilan gambar di bawah ini.

Tahap selanjutnya yakni membuat share folder yang hanya dapat digunakan oleh user dengan security group All-ICT, dengan cara seperti pada gambar di bawah ini.

Pastikan permission share folder untuk directory ICT Archive yang dibuat sudah diizinkankan aksesnya untuk security grup All-ICT, agar seumua user yang terdapat security user group tersebut dapat mengakses folder/direktory ICT Archive sesuai dengan hak aksesnya masing-masing, seperti pada tampilan gambar di bawah ini.

Selanjutnya check hak akses security file ICT Archive yang di-create tadi dan pastikan sudah diizinkankan pemission security filenya. Agar user yang masuk kedalam folder ICT Archive nantinya dapat membaca, memodify, dan mehapus file yang sesuai dengan otoritasnya, seperti pada tampilan gambar di bawah ini.

Copykan Network Path directory yang telah dishare tadi, guna penyesuaian dengan path share directory pada pengaturan share foler GPo (Group Policy) nantinya, seperti tampilan gambar di bawah ini.

Selanjutnya masuk ke menu Group Policy Management dengan cara meng-click icon yang telah tersedia pada tampilan halaman start, seperti tampilan gambar di bawah ini.

Berikut tampilan menu Group Policy Management pada domain Acenk90.local dan pada sub Organization Unit (OU) Acenk90, buat sebuah rule GPO baru dengan cara click kanan pada OU tersebut dan pilih option "Create a GPO in this domain and Link it here" , seperti pada tampilan gambar di bawah ini.

Beri nanama GPO Group Policy yang baru dibuat dengan nama“Maping Drive User & Group”dan click OK, seperti gambar di bawah ini.

Selanjutnya buat GPO Group Policy "Maping Drive User & Group" dengan cara klik kanan pada sub OU "Mapping Drive User & Group" dan pilih "Edit" seperti tampilan gambar di bawah ini.

Kemudian buat "Mapped Drive Group Policy GPO" baru, dengan cara pada sub Preferences - Windows Settings - "Drive Maps" klik kanan pilih New, pilih Mapped Drive, seperti pada gambar di bawah ini.

Isikan masing-masing parameter pengaturan mapping policy diantaranya action, location path directory share, Reconnect, Label as, Drive Letter, Hide/Show this drive, dan Hide/Show all drives yang akan di-mapping otomatis beserta security filenya oleh users dan groups saat login pertama kalinya. Sesuaikan dengan kebutuhan anda dengan langkah-langkah seperti tampilan gambar di bawah ini.

Pada tab common file mapping drive group policy centrang box "Item level targetting" dan click box "Targetting". Tujuannya untuk mengaktifkan konfigurasi mappring drive running start-up ketika users dan group pertama login pada komputernya masing-masing user, langkah-langkahnya seperti tampilan gambar di bawah ini.

Pada box Targetting Editor, click tab "New Item" kemudian pilih option "Security Group" untuk membuat target user dan group yang boleh dan diizinkan membuka mapping folder share yang telah dibuat saat komputer user login start-up pertama kali, dengan langkah-langkah seperti gambar di bawah ini.

Pada bagian pemilihan group isikan/pilih group "All-ICT", karena pada tutorial ini kita hanya mengizinkan user yang ada didalam group "All-ICT" yang diizinikan melakukan mapping otomatis dan share folder terhadap mapping folder yang telah kita buat pada tahapan sebelumnya secara otomatis atau user/group bisa disesuaikan dengan kebutuhan anda dan click "OK" untuk menyimpan konfigurasi, seperti tampilan gambar di bawah ini.

Setelah user/group "All-ICT" dipilih, selanjutnya click "OK" untuk menyimpan konfigurasi tersebut seperti tampilan gambar di bawah ini.

Akan kembali ke bagian tab "New Drive Properties" option kemudian click "OK" untuk menyimpan konfigurasi dan melanjutkan ke tahap selanjutnya, seperti tampilan gambar di bawah ini.

Berikut tampilan drive mapping yang telah dibuat tadi dengan label "E" dan hanya dapat diakses oleh user yang terdapat dalam group "All-ICT", seperti tampilan gambar di bawah ini.

Tahap selanjutnya melakukan pengujian Active Directory Data Center Server pada komputer user/client, sebelumnya kita setting terlebih dahulu "IP Address" komputer client satu network dengan komputer server ADDC dan DNS servernya adalah IP Address komputer AD DS sendiri, seperti tampilan gambar di bawah ini.

Setelah IP Address di-setting pada komputer "Client/User", kemudian lakukan uji koneksi dari komputer client dengan cara melakukan test ping kepada komputer server ADDC dan pastikan "connect" seperti tampilan gambar di bawah ini.

Melakukan test join domain pada komputer client/user terhadap domain "acenk90.local" pada ADDC server yang telah kita konfigurasi pada tahapan sebelumnya. Gunakan "user administrator" dan "password" yang telah kita buat sebuat sebelumnya untuk join kedalam domain "acenk90.local", dengan cara seperti pada gambar di bawah ini.

Pastikan proses join domain PC client sukses ke dalam domain "acenk90.local", kemudian click "OK", seperti tampilan gambar di bawah ini.

Note....!!!!!

Jikalau gagal join domain pada PC Client/User, pada windows 7 sebelum join domain edit terlebih dahulu registry windows 7, karena sebagian windows 7 masih ada registry yang belum terupdate dan tidak bisa join domain.

Click "Restart" untuk masuk kemode join domain, maka komputer akan restart dan masuk kemode join domain, seperti tampilan pada gambar di bawah ini.

Berikut tampilan home login komputer client setelah sukses join dengan domain "ACENK90". Untuk login gunakan username dan passsword yang telah dibuat pada tahapan sebelumnya, dan click login/panah kesamping, seperti tampilan gambar di bawah ini.

Berikut tampilan properties PC Client dengan computer name "IT-01" sukses login menggunakan user "Nofriandi", password "disesuaikan" yang merupakan anggota dari group "All-ICT".

Dapat kita lihat pada tampilan di bawah ini drive mapping "ICT Archive" otomatis terbuat dengan sendirinya, dikarenakan pengaturan "roles GPO user/group policy" yang telah kita konfigurasi pada tahap sebelumnya dan Mapping Drive dengan label "E" serta nama "ICT Archive" hanya diizinkan kepada user yang tergabung dalam group "All-ICT" sesuai dengan konfigurasi yang telah kita lakukan sebelumnya.

Pada dashboard "Active Directory User and Computers" server ADDC dapat dilihat komputer user yang pernah login dan Computer Name telah terdaftar serta berhasil melakukan join domain ke dalam domain "acenk90.local" , seperti tampilan gambar di bawah ini.

Jika semua tahapan konfigurasi di atas sukses, maka demikianlah pembahasan artikel kali ini mengenai cara "Konfigurasi Active Directory dan Mapping Drive menggunakan Group Policy Object (GPO) pada Windows Server 2012".

Untuk pembahasan lainnya akan kita bahas pada artikel selanjutnya. Semoga artikel kali ini bermanfaat bagi pembaca.

Salam

Nofriandi

Tidak ada komentar:

Posting Komentar