Otentikasi Dua Faktor Linux

Otentikasi dua faktor (2FA) adalah proses login yang terdiri dari mekanisme otentikasi ganda. Implementasi yang paling dikenal mencakup SMS klasik atau konfirmasi kode email untuk browser dan perangkat baru/tidak dikenal.

Dalam skenario ini, bahkan jika seorang peretas mendapatkan password PayPal atau hosting, dia tidak akan dapat masuk tanpa kode konfirmasi yang dikirimkan ke telepon atau email korban.

Menerapkan autentikasi dua faktor adalah salah satu praktik terbaik untuk melindungi email, akun jejaring sosial, hosting, dan lainnya. Sayangnya, sistem kami tidak terkecuali.

Tutorial ini menunjukkan cara menerapkan otentikasi dua faktor untuk melindungi akses SSH Anda menggunakan Google Authenticator atau Authy-ssh. Google Authenticator memungkinkan Anda memverifikasi login menggunakan aplikasi seluler, sementara Authy-ssh dapat diterapkan tanpa aplikasi menggunakan verifikasi SMS.

Otentikasi Dua Faktor Linux Menggunakan Google Authenticator

Catatan: Sebelum melanjutkan, pastikan Anda telah menginstal Google Authenticator di perangkat seluler Anda.

Untuk memulai, jalankan perintah berikut untuk menginstal Google Authenticator (distribusi Linux berbasis Debian):

sudo apt install libpam-google-authenticator -y

Untuk menginstal Google Authenticator pada distribusi Linux berbasis Red Hat (CentOS, Fedora), jalankan perintah berikut:

sudo dnf install google-authenticator -y

Setelah terinstal, jalankan Google Authenticator seperti yang ditunjukkan pada gambar di bawah.

google-authenticator

Seperti yang Anda lihat, kode QR muncul. Anda perlu menambahkan akun baru dengan mengklik+ ikon di Aplikasi Google Authenticator seluler Anda dan pilih Scan QR code.

Google Authenticator juga akan memberikan kode cadangan yang perlu Anda cetak dan simpan jika Anda kehilangan akses ke perangkat seluler Anda.

Anda akan ditanya beberapa pertanyaan, yang dirinci di bawah ini, dan Anda dapat menerima semua opsi default dengan memilih Y untuk semua pertanyaan:

- Setelah memindai kode QR, proses instalasi akan memerlukan izin untuk mengedit rumah Anda. tekanY untuk melanjutkan ke pertanyaan berikutnya.

- Pertanyaan kedua merekomendasikan untuk menonaktifkan banyak login menggunakan kode verifikasi yang sama. tekanY untuk melanjutkan.

- Pertanyaan ketiga mengacu pada waktu kadaluwarsa untuk setiap kode yang dihasilkan. Sekali lagi, Anda dapat membiarkan waktu condong, tekanY untuk melanjutkan.

- Aktifkan pembatasan kecepatan, hingga 3 upaya masuk setiap 30 detik. tekanY untuk melanjutkan.

Setelah Google Authenticator diinstal, Anda perlu mengedit file /etc/pam.d/sshduntuk menambahkan modul otentikasi baru. Gunakan nano atau editor lain seperti yang ditunjukkan pada gambar di bawah untuk mengedit file /etc/pam.d/sshd:

nano /etc/pam.d/sshd

Tambahkan baris berikut ke /etc/pam.d/sshd seperti yang ditunjukkan pada gambar di bawah ini:

auth required pam_google_authenticator.so nullok

Catatan: Instruksi Red Hat menyebutkan baris yang mengandung#auth substack password-auth. Jika Anda menemukan baris ini di /etc/pam.d./sshd Anda, beri komentar.

Simpan /etc/pam.d./sshd dan edit filenya /etc/ssh/sshd_config seperti yang ditunjukkan pada contoh di bawah ini:

nano /etc/ssh/sshd_config

Temukan baris:

#ChallengeResponseAuthentication no

Batalkan komentar dan ganti no dengan yes:

ChallengeResponseAuthentication yes

Keluar dari penyimpanan perubahan dan mulai ulang service SSH:

sudo systemctl restart sshd.service

Anda dapat menguji otentikasi dua faktor dengan menghubungkan ke localhost Anda seperti yang ditunjukkan di bawah ini:

ssh localhost

Anda dapat menemukan kode di aplikasi seluler Google Authentication. Tanpa kode ini, tidak ada yang dapat mengakses perangkat Anda melalui SSH. Catatan: kode ini berubah setelah 30 detik. Karena itu, Anda perlu memverifikasinya dengan cepat.

Seperti yang Anda lihat, proses 2FA berhasil. Di bawah ini Anda dapat menemukan petunjuk untuk penerapan 2FA yang berbeda menggunakan SMS alih-alih aplikasi seluler.

Otentikasi Dua Faktor Linux Menggunakan Authy-ssh (SMS)

Anda juga dapat menerapkan otentikasi dua faktor menggunakan Authy (Twilio). Untuk contoh ini, aplikasi seluler tidak akan diperlukan, dan prosesnya akan dilakukan melalui verifikasi SMS.

Untuk memulai, buka https://www.twilio.com/try-twilio dan mengisi formulir pendaftaran.

Tulis dan verifikasi nomor telepon Anda:

Buka https://www.twilio.com/console/authy/applications dan klik Aplikasi yang Anda buat pada langkah sebelumnya:

Setelah dipilih, Anda akan melihat opsi di menu sebelah kiri Settings. KlikSettings dan copy PRODUCTION API KEY. Kami akan menggunakannya dalam langkah-langkah berikut:

Dari konsol, download authy-ssh menjalankan perintah berikut:

git clone https://github.com/authy/authy-ssh

Kemudian, masukkan direktori authy-ssh:

cd authy-ssh

Di dalam direktori authy-ssh jalankan:

sudo bash authy-ssh install /usr/local/bin

Anda akan diminta untuk menempelkan PRODUCTION API KEY Saya meminta Anda untuk menyalin, menempel, dan menekan ENTER untuk melanjutkan.

Ketika ditanya tentang tindakan default ketika api.authy.com tidak dapat dihubungi, pilih 1. Dan tekanENTER.

Catatan: Jika Anda menempelkan kunci API yang salah, Anda dapat mengeditnya di file/usr/local/bin/authy-ssh.confseperti yang ditunjukkan pada gambar di bawah ini. Ganti konten setelah “api_key=” dengan kunci API Anda:

Aktifkan authy-ssh dengan menjalankan:

sudo /usr/local/bin/authy-ssh enable `whoami`

Isi informasi yang diperlukan dan tekan Y:

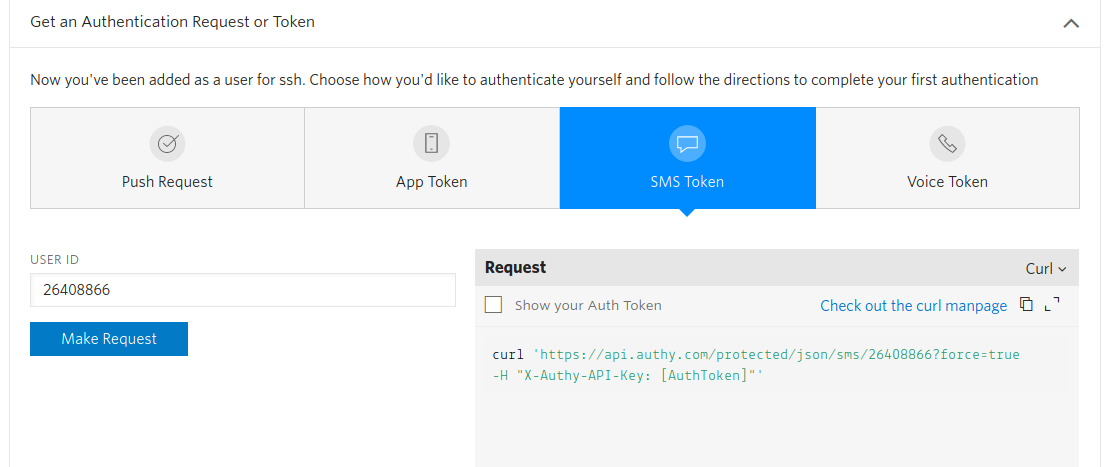

Anda dapat menguji eksekusi authy-ssh:

authy-ssh test

Seperti yang Anda lihat, 2FA berfungsi dengan baik. Mulai ulang service SSH, jalankan:

sudo service ssh restart

Anda juga dapat mengujinya dengan menghubungkan melalui SSH ke localhost:

Seperti yang diilustrasikan, 2FA bekerja dengan sukses.

Authy menawarkan opsi 2FA tambahan, termasuk verifikasi aplikasi seluler. Anda dapat melihat semua produk yang tersedia dihttps://authy.com/.

Kesimpulan:

Seperti yang Anda lihat, 2FA dapat dengan mudah diimplementasikan oleh semua level user Linux. Kedua opsi yang disebutkan dalam tutorial ini dapat diterapkan dalam beberapa menit.

Ssh-authy adalah opsi yang sangat baik untuk user tanpa ponsel cerdas yang tidak dapat menginstal aplikasi seluler.

Implementasi verifikasi dua langkah dapat mencegah semua jenis serangan berbasis login, termasuk serangan rekayasa sosial, yang banyak di antaranya menjadi usang dengan teknologi ini karena password korban tidak cukup untuk mengakses informasi korban.

Alternatif Linux 2FA lainnya termasuk FreeOTP (Red Hat), World Authenticator, dan OTP Client, tetapi beberapa opsi ini hanya menawarkan autentikasi ganda dari perangkat yang sama.

Saya harap Anda menemukan tutorial ini bermanfaat. Ikuti terus Linux Hint untuk tips dan tutorial Linux lainnya.

Tidak ada komentar:

Posting Komentar